Оценка компрометации активов

Оценка компрометации активов - комплекс мероприятий, направленных на выявление фактов нарушения конфиденциальности информации (в первую очередь — аутентификационных данных), позволяющей осуществить несанкционированный доступ к информационным и телекоммуникационным системам Заказчика.

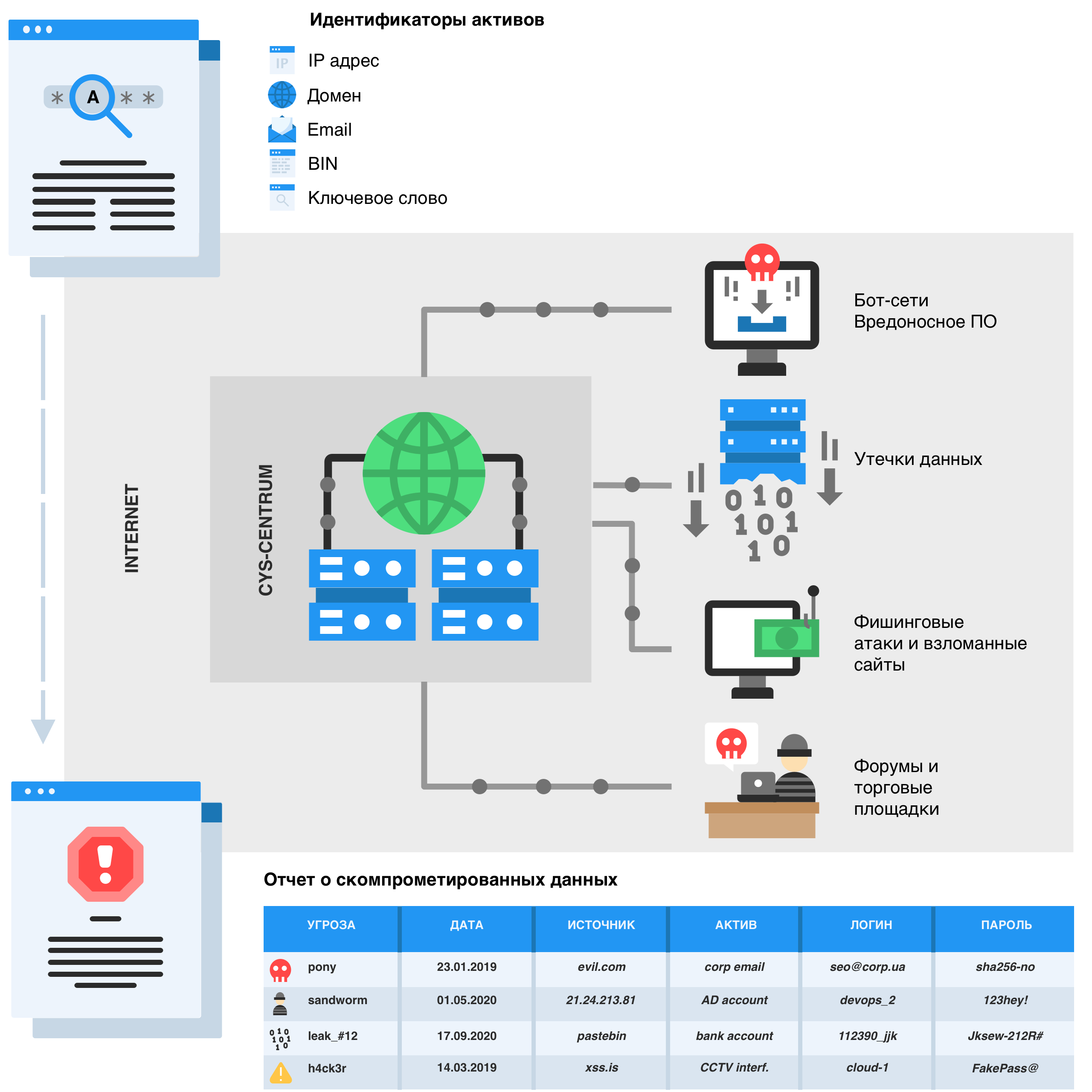

Поиск информации осуществляется по предоставленным Заказчиком идентификаторам (доменное имя, email-адрес, IP-адрес, BIN, ключевое слово) среди публичных и не публичных утечек, бот-сетей (данных, украденных с помощью вредоносных программ), хакерских форумов и специализированных теневых торговых площадок.

Результат проведения работ оформляется в виде отчёта и содержит перечень обнаруженных скомпрометированных данных (логин, пароль, номер платежной карты (код безопасности, срок действия, данные магнитной полосы), IP-адрес, иную информацию) с указанием даты, способа и точки возможной компрометации.

Риски, связанные с наличием скомпрометированных данных у третьих лиц

Оценка компрометации активов позволяет

Варианты проведения мероприятий по оценке компрометации активов

| Тип оценки | Стандарт | Расширенный |

| Критерий проверки | ||

| Доменное имя | 2 | 10 |

| IP-адрес | 2 | 10 |

| BIN | 10 | 10 |

| Ключевое слово | 3* | |

| Область проверки | ||

| Утечки (публичные и не публичные) | ||

| Бот-сети | ||

| Теневые торговые площадки | ||

| "Хакерские" форумы | ||

| Дополнительный источник | 2 | |

| Общее | ||

| Длительность, (раб. дней) | 2-4 | 6-12 |

| Цена (грн, без НДС) | 25000 | Договорная |

* Поиск по ключевым словам предполагает, среди прочего, проверку источников информации, доступ к которым ограничен. Стоимость таких работ может меняться в зависимости от трудозатрат

CyS Centrum также предлагает подписку на описанную услугу, при которой мониторинг осуществляется на постоянной основе (в течение всего периода, предусмотренного договором) , а клиент уведомляется в течении 2-4 часов после обнаружения данных, свидетельствующих о компрометации активов и/или наличии актуальной угрозы (например, сообщение на форуме о продаже данных компании и/или получения доступа к её инфраструктуре)