Что такое оценка компрометации активов, откуда берутся скомпрометированные данные (aka "дроп-данные") и почему важно следить за их безопасностью.

Приятно наблюдать за тем, как во всё большем количестве украинских компаний, в первую очередь, благодаря рассудительным (и умеющим убеждать бизнес) CISO/CIO и грамотным сотрудникам подразделений ИТ/ИБ, постепенно выстраиваются составные процессы, призванные обеспечить кибербезопасность — то состояние, к которому мы стремимся и тяготеем

Если 10 лет назад проведение тестирования на проникновение было экзотикой, подвластной умам единиц, то на данный момент сфера ИБ-услуг в целом претерпела значительные положительные изменения. В результате эволюции ИТ и ИБ предпочтение отдается не просто «железке», а ее умелой и тонкой настройке. Системные события и события информационной безопасности не просто не отключены — они накапливаются, коррелируются и анализируются, для чего используются SIEM-системы, а для их эксплуатации создаются отдельные подразделения (SOC) или роли (SOC аналитик).

Понемногу заказчик приходит к понимаю того, что для оценки уровня угроз и связанных рисков, с целью принятия взвешенного решения (во избежание отключения продуктивных сред накануне очередного праздника), крайне важно ориентироваться в современном ландшафте киберугроз, для чего наиболее продвинутые приобретают услуги по разведке угроз — Threat intelliegence.

Предоставляя подобного рода услуги мы сталкивались как с адекватным восприятием продуцируемой нами информацией, так и со скептицизмом, апеллирующим к тому, что «Пети давно не было» и подобным заблуждениям.

Чтобы уменьшить центробежную силу витков эволюции мы решили попробовать приблизиться к заказчику и предложить новый сервис «Оценка компрометации активов», который является частью киберразведки и, по нашему мнению, наиболее прост для восприятия, как в части дискретности требуемого времени, так и в плане измеримости (ощутимости) результатов.

Комплекс мероприятий по оценке компрометации активов призван ответить на вопрос «какие аутентификационные данные, используемые для доступа к нашим активам, на данный момент скомпрометированы?». Такая озабоченность не лишена смысла: украденные логины, пароли и сертификаты могут не только использоваться для несанкционированного доступа к конкретному корпоративному сервису, но и способствовать развитию атаки как на саму компанию (например, уязвимость CVE-2020-0688 — для взлома Microsoft Exchange Server помимо публично доступного эксплойта нужна авторизованная сессия пользователя), так и её контрагентов. Более того, наличие аутентификационных данных у третьих лиц прямо свидетельствует о наличие проблем организационного и технического характера: почему вредоносная программа успешно доставлена и выполнена на компьютере сотрудника? Почему пользователь хранит аутентификационные данные в браузере? По какой причине отсутствуют соответствующие сигналы/оповещения на уровне SIEM?

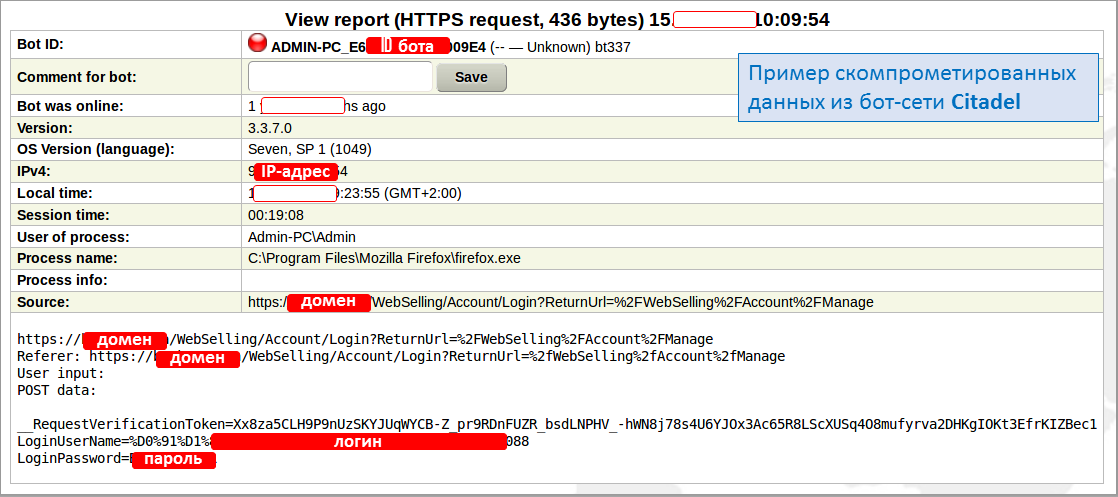

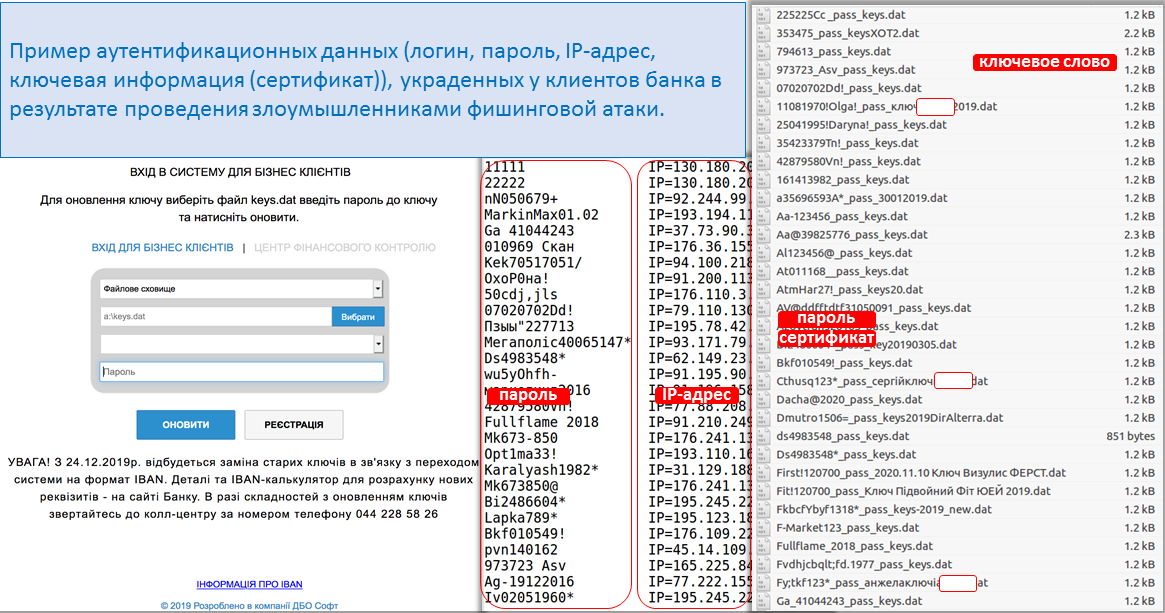

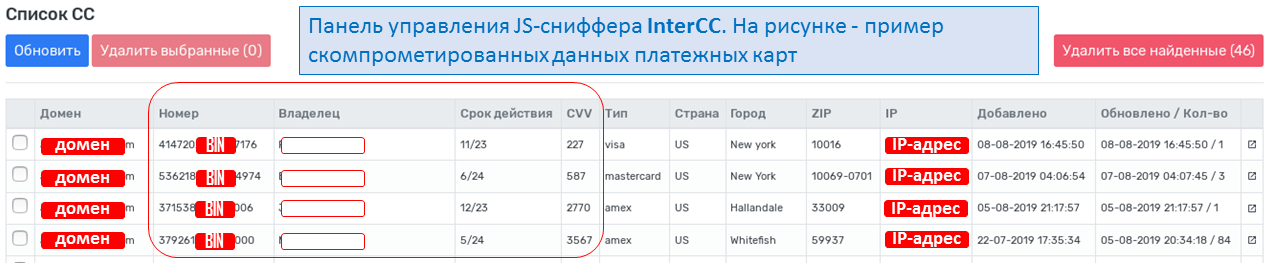

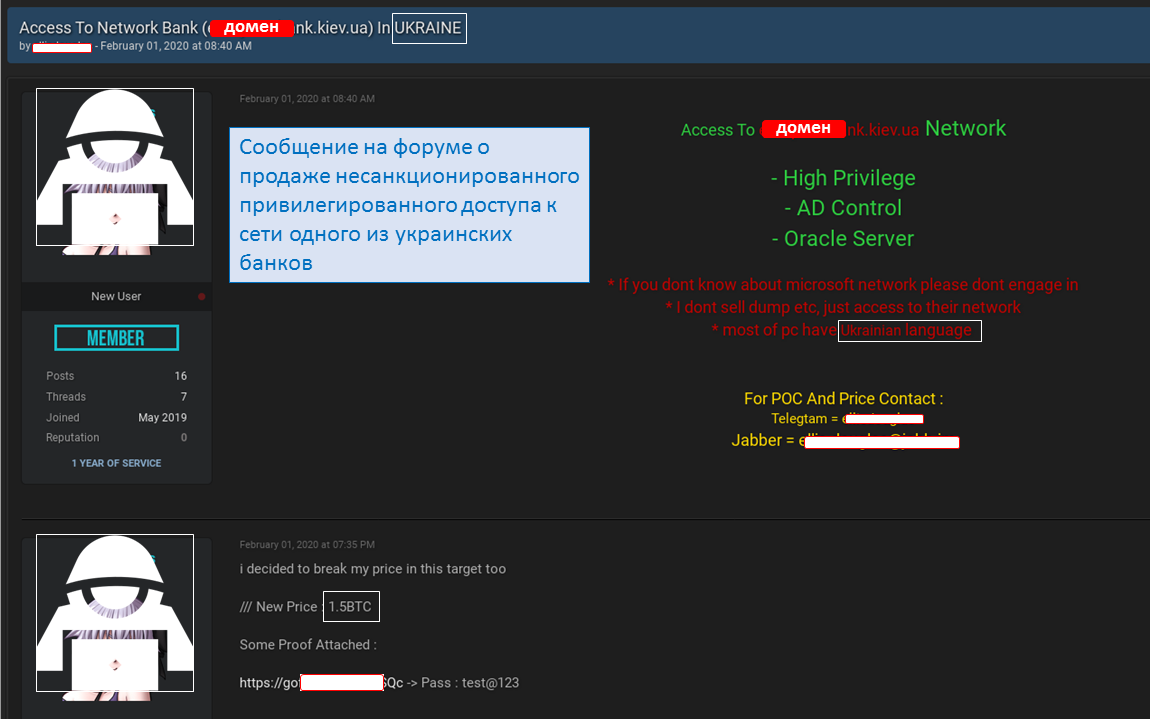

Для проведения работ по оценке компрометации активов, не считая бюрократических моментов, нам достаточно получить от заказчика перечень идентификаторов его активов (доменное имя, IP-адрес, e-mail адрес, BIN, ключевое слово и т. п.). Источниками, среди которых осуществляется проверка, в первую очередь, являются бот-сети и иные элементы инфраструктур атакующих; безусловно, также осуществляется поиск среди утечек. Примеры того как выглядят скомпрометированная информация отображены на рис. 1-4.

Рис. 1

Рис. 2

Рис. 3

Рис. 4

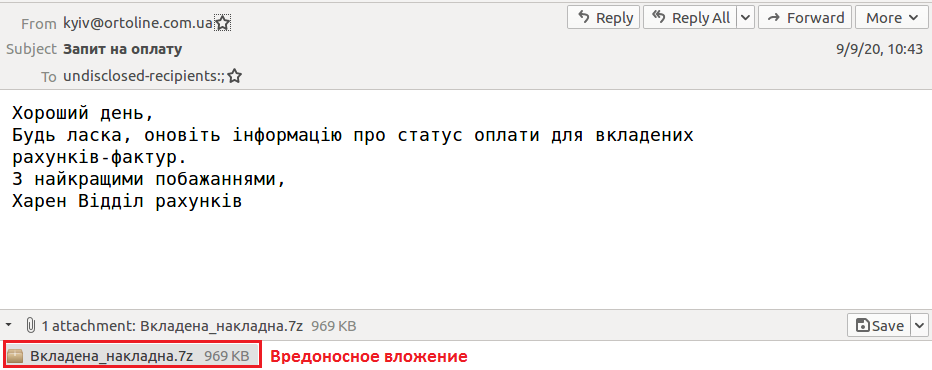

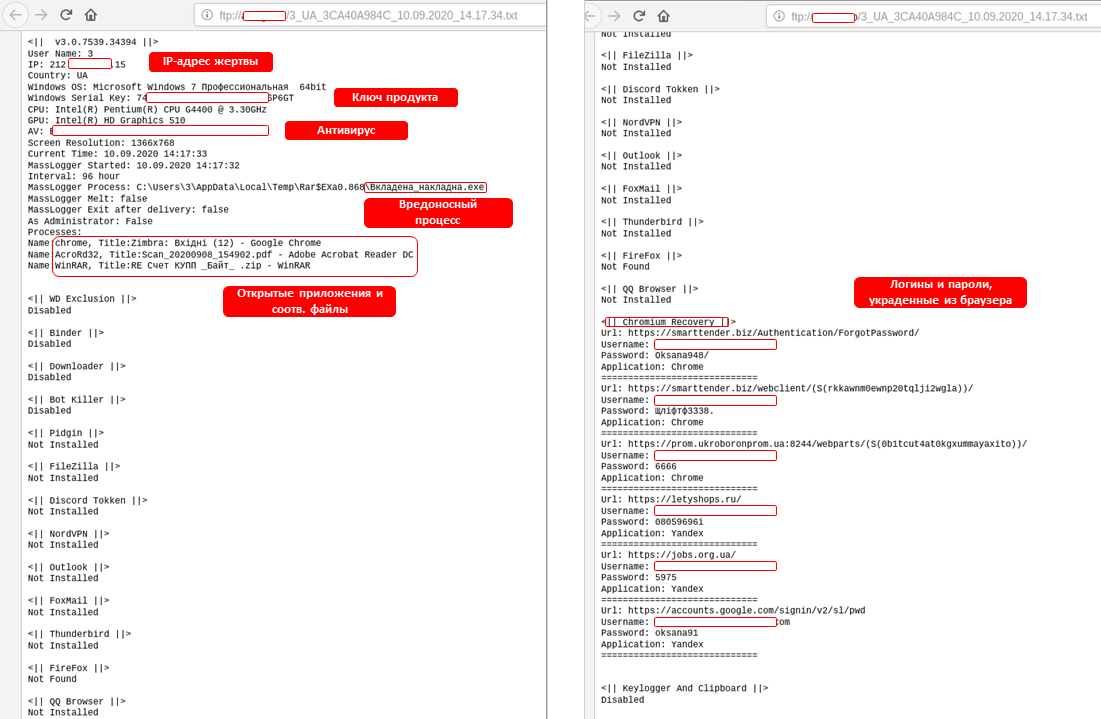

Для простоты восприятия того, как и откуда берутся скомпрометированные данные, на рис. 5-6 изображена атака и её последствия. Пользователь получил электронное письмо с вредоносным вложением (им оказался MassLogger), открыл его и менее чем через минуту логины и пароли были переданы на сервер злоумышленнику.

Рис. 5

Рис. 6

Более детальная информация об услуге находится в разделе Услуги — Оценка компрометации активов