Не успела страна/отрасль оклематься от компьютерных атак, следствием которых стало отключение электричества для внушительного количества потребителей, как нечто схожее и потенциально опасное случилось опять. Неизвестными злоумышленниками 19 и 20 января 2016 года была осуществлена точечная «вирусная рассылка» на электронные адреса (около 100 получателей) большого количества энергетических предприятий Украины.

Используемая тактика очень походила на ту, которая применялась ранее, во время уже описанных кибератак на критическую информационную инфраструктуру нашей страны – электронные письма, документы-приманки, макросы, дропперы и т.п.

В данном обзоре, призванном еще больше заострить вопрос необходимости повышения уровня осведомленности в области ИБ, предлагаем рассмотреть процесс развития атаки, технические подробности ее реализации, а также меры, принятые для ликвидации угрозы и минимизации негативных последствий.

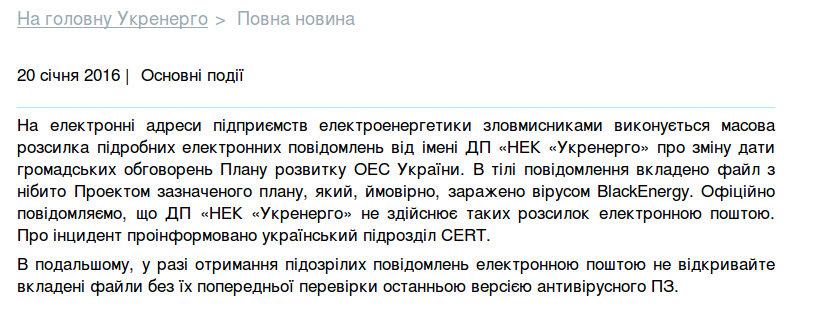

«Вирусная рассылка» началась под конец дня 19 января 2016 года. Действуя планомерно, вторую волну вредоносных электронных писем злоумышленники отправили в начале рабочего дня 20 января. Когда о таких действиях стало известно в среде энергетических предприятий, НЭК «Укренерго», будучи озабоченной тем, что письма рассылаются, якобы, от её имени, сделала публичное заявление на официальном веб-сайте (рис. 1)[1].

Рис. 1

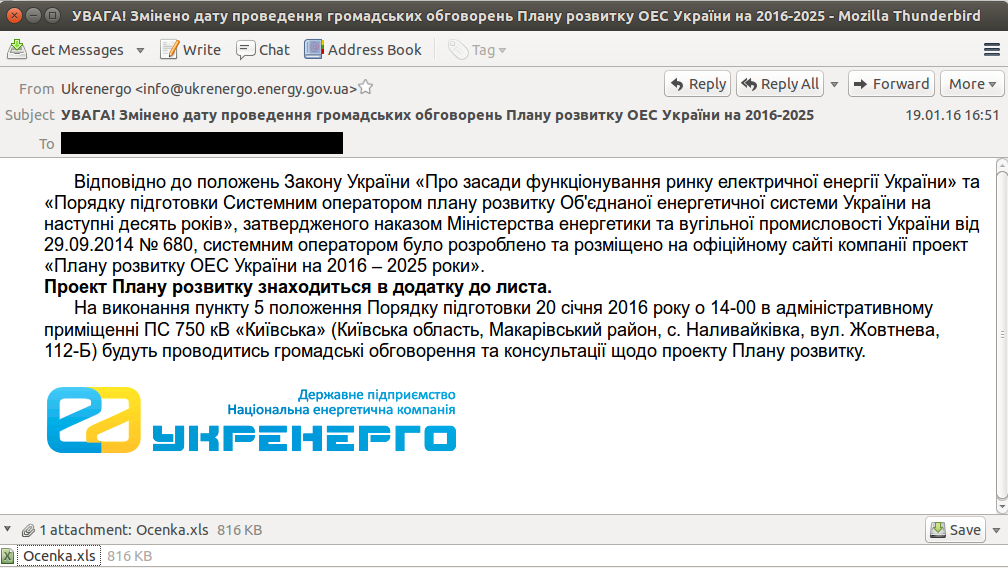

В проведенном компанией ESET исследовании [2], представлены примеры рассылаемых электронных писем и документа-приманки; для полноты картины отобразим их и в нашей статье на рис. 2-3.

Рис. 2

Рис. 3

Из рис. 3 видно, что жертве предлагается активировать макрос для более корректного отображения содержимого – заезженный, но действенный элемент социальной инженерии, в части касающейся.

После открытия документа на компьютере пользователя создается и запускается загрузчик, задачей которого является скачивание, декодирование и запуск вредоносной программы (файл: «root.cert»). В случае с этой атакой бэкдор загружался со скомпрометированного еще в средине апреля 2015 года сервера, находящегося в Украине

http://193.239.152.131/8080/templates/compiled/synio/root.cert

Прежде чем перейти к следующему этапу описания, отметим, что до этого момента в рассматриваемой атаке есть две схожести с атаками, в которых применялся BlackEnergy2/3.

1. Для отправки электронного сообщения, содержащего вредоносное вложение «Ocenka.xls», использовался уже известный сервер:

Received: from mx2-mail.com (mx1-mail.com [5.149.248.67])

2. Электронное письмо, как и прежде, содержало в своей структуре строку (ссылку на файл), название которого (представленное в кодировке base64), характеризовало атакуемую жертву – электронный почтовый адрес (нами изменен) получателя вредоносного письма:

<DIV><IMG border=3D0 hspace=3D0 alt=3D""=20 src=3D"http://62.210.83.213/bWFpbF92aWN0aW1Ac29tZS5nb3YudWE=3D=.png"></DIV>

Для примера, строка «bWFpbF92aWN0aW1Ac29tZS5nb3YudWE=» соответствует получателю «[email protected]»

На этом грубо выделяющиеся схожести с атаками, в которых применялся BlackEnergy2/3, заканчиваются.

Как бы удивительно и малообъяснимо это не казалось, но на сей раз даунлоадер подгружал не BlackEnergy2/3, а Gcat – основанный на Python бэкдор, использующий в качестве канала управления электронную почту Gmail [3]. Несмотря на простоту этой программы (по сравнению с BlackEnergy2/3), она также имеет ряд преимуществ, одно из которых – проблематичность детектирования посредством глубокого инспектирования пакета (DPI) канала управления бэкдором в информационных потоках (ведь информационный обмен ни чем не отличается от обычного использования учетной записи почты на сервисе Gmail).

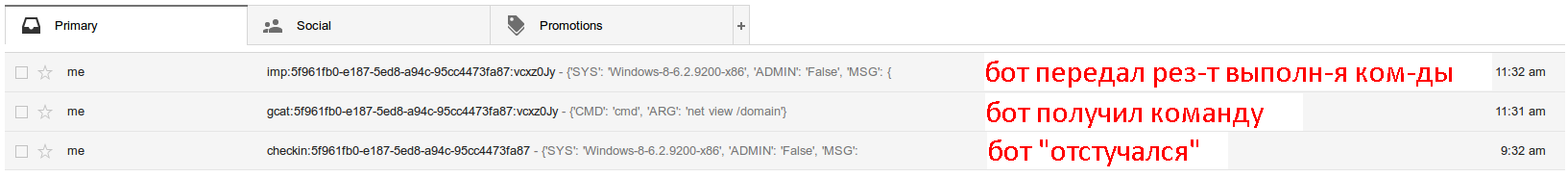

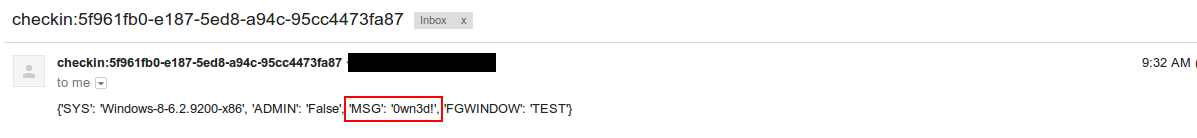

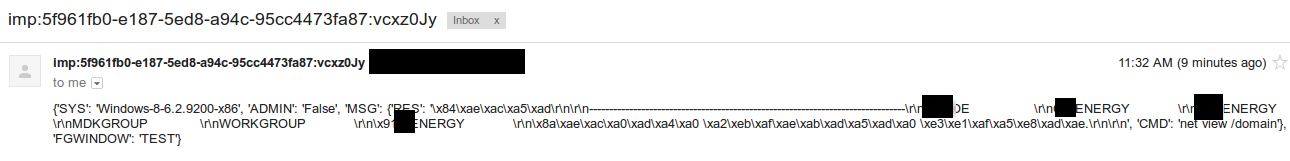

Так как злоумышленники совершенно сознательно предоставили в обфусцированном коде бэкдора данные учетной записи, использующейся в качестве канала управления, не составило труда посмотреть, как выглядело управление зараженными устройствами с позиции атакующего (рис. 4-6).

Рис. 4

Рис. 5

Рис. 6

По сути, это является фактическим подтверждением того, что злоумышленник, использующий совершенно конкретный адрес электронной почты, осуществлял несанкционированный удаленный доступ в сеть энергетического предприятия. Хорошее подспорье для инициации всеобъемлющих поисков причастного к атаке лица и деанонимизации группировки.

Теперь о том, каким образом было построено реагирование на инцидент.

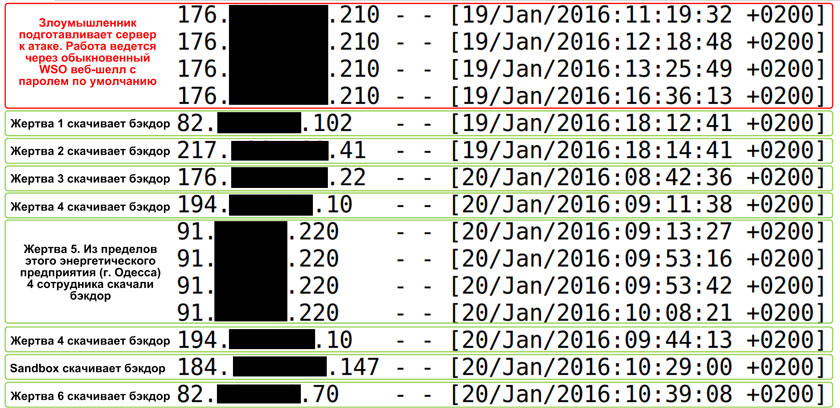

Уже с утра 20 января мы были проинформированы о подозрительных электронных письмах, рассылаемых на адреса энергетических предприятий. Проанализировав документ-приманку, был извлечен сетевой индикатор компрометации – URL (ну и IP-адрес), с которого загружался бэкдор. Обладая этой информацией, представители команды реагирования на инциденты информационной безопасности CyS-CERT вышли на связь с соответствующим провайдером. Благодаря четким и ответственным действиям компании Dream Line, тут же уведомившей своего клиента, сервер которого был задействован в атаке, в 10:51 доступ к указанному серверу с сети Интернет был прекращен. Таким образом, были пресечены дальнейшие попытки загрузки вредоносной программы. Последующие действия, связанные с сохранением цифровых доказательств, сбором данных для идентификации причастного к атаке лица проводились представителями СБУ. В общем, поработать успели все.

В результате исследования дополнительной информации было сформировано понимание того, как производилась атака (Рис. 7). Весь день 19 января 2016, почти до 17:00, атакующие производили подготовку сервера, с которого должен был загружаться бэкдор. С большой уверенностью можем сказать, что 19 января, после первой вредоносной рассылки, как минимум два сотрудника из двух энергетических предприятий Украины открыли документ-приманку, запустили макрос, в результате чего удачно был скачан сам бэкдор. Вместе с тем, что видно из рис. 4-6, успешной установки бэкдора не произошло.

20 января 2016 года был более «рыбным днём». Придя на работу, сотрудники начали читать входящую корреспонденцию и открывать электронные письма. В период с 08:42 до 10:39 вредоносный файл был скачан 9 сотрудниками из 4 энергетических предприятий. Несмотря на это, успешная установка бэкдора, с подтвержденной возможностью удаленного выполнения команд, произошла лишь на одном компьютере одного энергетического предприятии. Следует отметить, что получив результат выполнения команды «net view /domain» (Рис. 6), и, как это понятно, «сориентировавшись на местности» (в сети), злоумышленник начал проверять доступность конкретного IP-адреса (утилитой ping), характерного только для этого предприятия (видимо, выясняли ценность зараженного компьютера с точки зрения его пригодности для дальнейшего проникновения в сеть). Это свидетельствует о том, что исполнители атак 19-20 января имели представления о том, что искать, а значит – могли быть причастны к декабрьским атакам.

Рис. 7

Примерно так атака была инициирована и вот с такими результатами закончилась. Почему она была произведена с таким радикальным изменением в части, касающейся вредоносной программы «первого эшелона», не понятно. Возможно, в случае не принятия вовлеченными сторонами относительно эффективных мер по реагированию на этот инцидент, злоумышленники нашли бы искомые ими компьютеры и позаботились об установке обновленной версии BlackEnergy2 на них. Это является нашим предположением по двум причинам:

- бэкдор BlackEnergy2 представляет больше функциональных возможностей чем Gcat;

- глупо использовать тот же софт, не изменив, хотя бы, индикаторы компрометации (IP-адреса управляющих серверов) и не «почистив» его.

Все это означает, что злоумышленники не дремлют, и следует ожидать продолжения атак, а стало быть – повышать бдительность и уделять больше внимания информационной безопасности.

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)

Использованные материалы:

[1] http://www.ukrenergo.energy.gov.ua/Pages...

[2]http://www.welivesecurity.com/2016/01/20/new-wave-...

[3] https://github.com/byt3bl33d3r/gcat/