Все чаще сетевые атаки начинаются с отправки злоумышленниками электронных писем, содержащих вредоносное вложение. В результате открытия таких писем пытливыми пользователями происходит заражение компьютера вредоносной программой. Специалисты CyS Centrum провели исследование трёх активных кибер-атак и оценили возможность антивирусных продуктов идентифицировать злонамеренный код (эксплойт) в файлах-вложениях и, тем самым, пресечь атаку на самой ранней стадии.

В процессе непрерывного мониторинга киберугроз, приходится анализировать десятки вредоносных файлов. Потенциально нехорошие файлы можно получить из разных источников: как из сетевых ловушек, так и от ответственных сотрудников организаций, получивших подозрительный документ по электронной почте. Прелесть всего этого мероприятия заключается в том, что путем анализа «вредоноса» можно установить не только тип вредоносной программы, но и относящиеся к ней так называемые индикаторы компрометации (далее – IoC, в переводе с англ.: «Indicator of Compromise»). Наиболее распространенными сетевыми IoC могут быть IP-адрес и/или доменное имя, с которыми вредоносная программа, будучи установленной на компьютер жертвы, активно взаимодействует и с которых может осуществляться удаленное управление последней.

Делая доклады об угрозах на ИТ и ИБ мероприятиях мы не редко слышали вопросы о том, выявляется та или иная атака с помощью используемых средств защиты (в частности, антивирусных) и насколько эффективно это происходит. Это побудило нас провести исследование возможностей 56 антивирусных продуктов выявлять актуальные для нашего региона вредоносные файлы и, тем самым, обеспечивать или не обеспечивать защиту.

Исследование включает анализ трёх компьютерных атак (кампаний), пребывающих в активной фазе. Конечной целью этих атак является хищение денежных средств клиентов банков, либо самих банков: будь-то путем мошенничества в системах «клиент-банк» или же с помощью взлома систем банков.

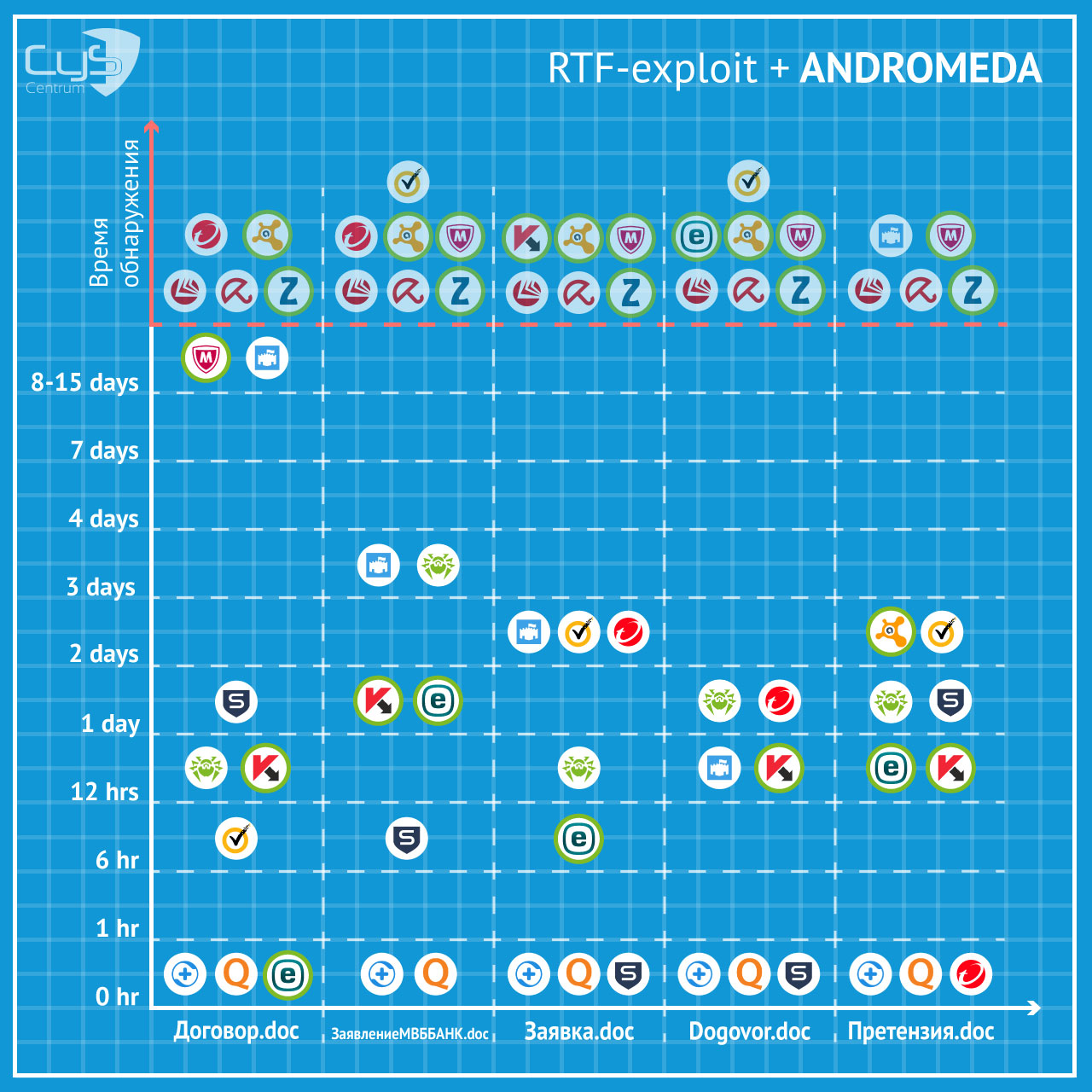

Andromeda

Бот-сеть, используемая злоумышленниками как для хищения аутентификационных данных, так и для загрузки на зараженные устройства других видов вредоносных программ. По имеющимся данным, начиная с 29.07.2015, эта угроза нацелена на клиентов российских банков, а количество заражений увеличивается с каждым днем.

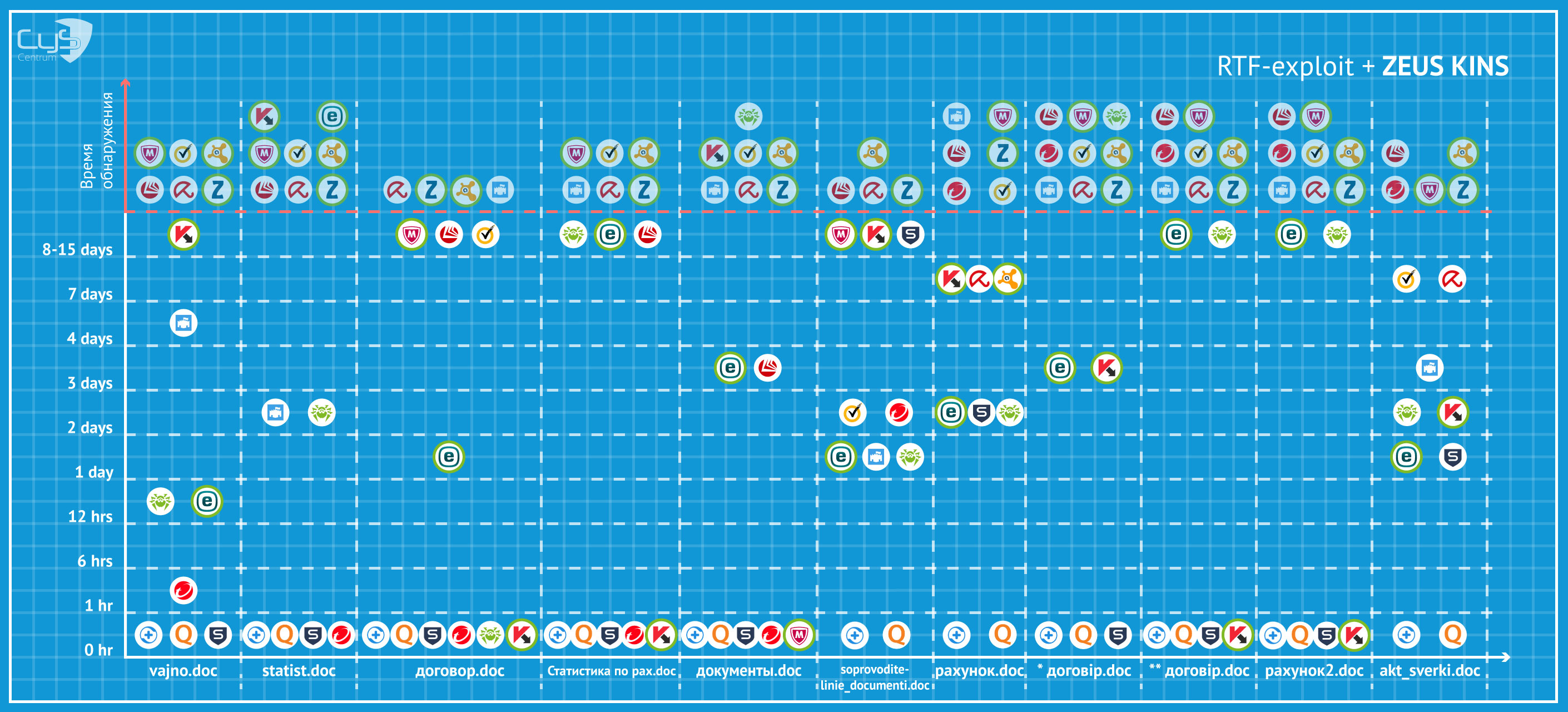

ZeuS KINS

Бот-сеть, используемая злоумышленниками для хищения денежных средств со счетов юридических и физических лиц посредством мошенничества в системах «клиент-банк». Применяется одноименная троянская программа и целый набор других утилит (как тех, которые выводят компьютер из строя после хищения для сокрытия следов, так и тех, с помощью которых может осуществляться удаленный скрытый доступ к зараженному компьютеру). Эти ребята вот уже как два года не покидают свой промысел; в 95% случаев их жертвами являются клиенты более 30 украинских банков. В одной из своих следующих статей мы опубликуем статистику в отношении убытков, нанесенных этой угрозой.

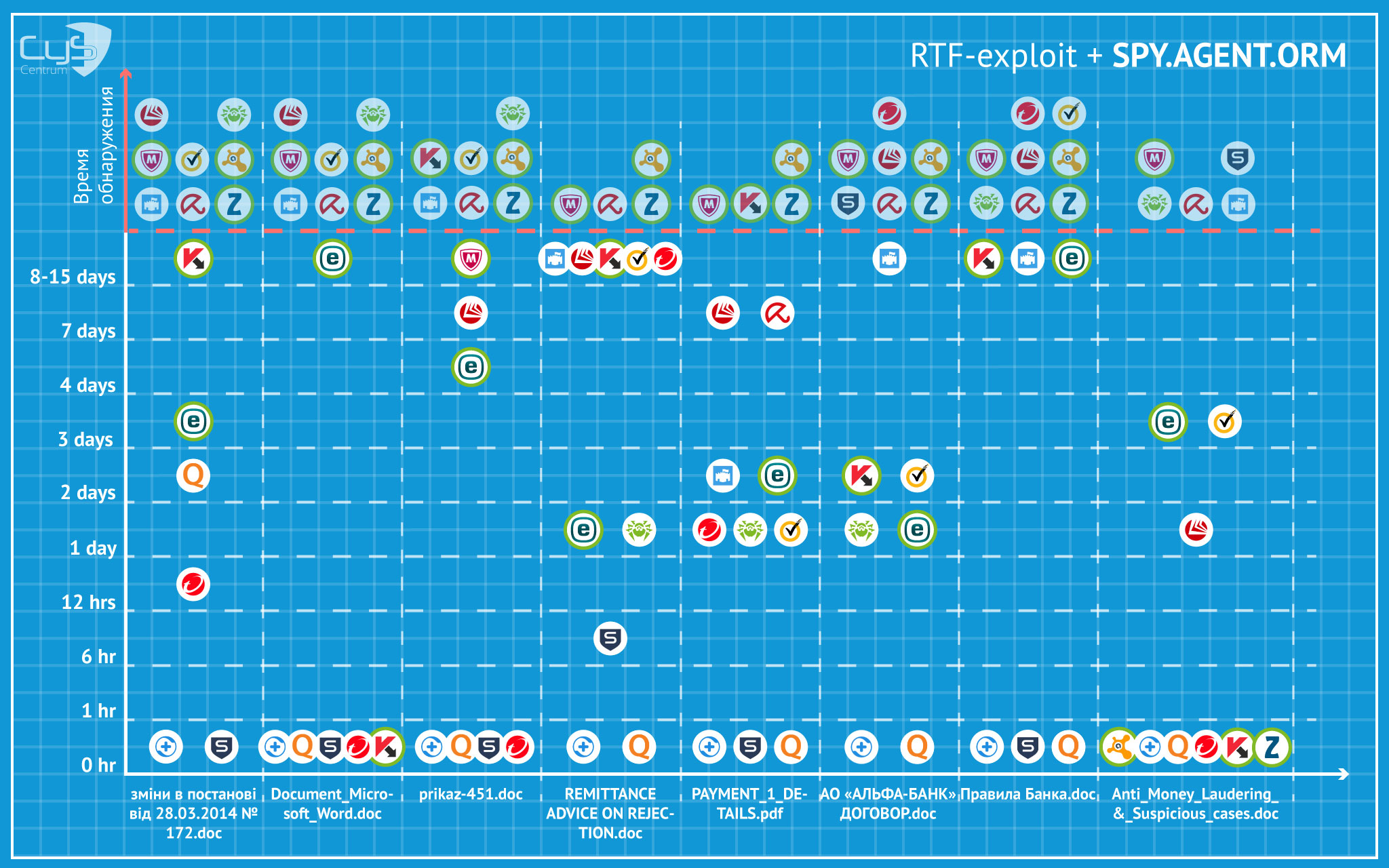

Spy.Agent.ORM

Как указано в статье компании ESET [1] эта вредоносная программа представляет собой троян, который использовался и используется (прим. автора) кибербандой Carbanak в качестве полезной нагрузки первого уровня – именно он в момент компрометации устанавливался на компьютер жертвы.

Ни для кого не секрет, что электронная почта является одним из самых используемых средств доставки вредоносной нагрузки на атакуемый объект. То есть, если злоумышленнику необходимо «заразить» ваш компьютер, он составит электронное письмо релевантного для вас (или вашей деятельности) содержания и прикрепит к нему, казалось бы, безобидный файл с расширением, к примеру, «.doc» или «.xls». Ключевым моментом будет как раз то, откроет ли потенциальная жертва такое письмо и будет ли уязвимо программное обеспечение компьютера жертвы к ряду уязвимостей.

Эти самые письма и являются главным средством проникновения – то есть тем, с чего начинается атака. Именовать их будем RTF-эксплойт. Углубляться в описание уязвимостей не будем, а лишь отметим, что, зачастую, применяются 4-5 эксплойтов, имеющих идентификатор CVE.

Суть исследования состоит в изучении возможности средств антивирусной защиты выявить и обезвредить RTF-эксплойт, присылаемый жертве по электронной почте.

В качестве показателя способности определенного антивируса выявлять угрозу используется факт наличия или отсутствия вердикта антивирусных продуктов, представленных на веб-ресурсе VirusTotal [2] (на данный момент их 56) в дискретные моменты времени. «Замеры» детектов производились (приблизительно) в такие временные интервалы:

- первое появление файла на VirusTotal;

- 1 час;

- 6 час;

- 12 час;

- 24 час;

- 2 дня;

- 3 дня;

- 4 дня;

- 7 дней;

- 8-15 дней и более.

Прежде чем приступить к описанию непосредственных результатов исследования напомним (актуально для государственных организаций), что согласно данным Государственной службы специальной связи и защиты информации Украины [3], по состоянию на 15 сентября 2015 года «Перечень средств технической защиты информации, разрешенных для технической защиты государственных информационных ресурсов и информации, требования по защите которой определены законом», содержит продукты следующих производителей:

- ESET [экспертные заключения: 391,392,393,394,395,396]

- Avast! [экспертное заключение: 404]

- Zillya [экспертное заключение: 545]

- McAfee [экспертное заключение: 561]

- Kaspersky [экспертные заключения: 564,565]

На нашей инфографике продукты вышеуказанных производителей будут иметь зеленое окаймление.

Каждая из иллюстраций (рис. 1-3) содержит метки времени, название вредоносного файла и факт детектирования или не детектирования антивирусом, который отображается с помощью размещения соответствующего логотипа в определенном временном интервале (легенда названия антивируса и логотип представлены на рис. 4). За пределами красной пунктирной линии представлены логотипы тех продуктов, которые даже в критическое, по нашему мнению, время (более 8-15 дней), не смогли разглядеть угрозу в файлах. Отметим, что при необходимости мы можем указать хеш-суммы файлов, имена которых указаны на рисунках (если это упростит вам поиск указанных файлов на VirusTotal).

Рис. 1

Рис. 2

Рис. 3

Рис. 4

Какова же эффективность того или иного антивирусного продукта в отношении рассмотренных в статье угроз? Чтобы дать ответ на этот вопрос мы представляем обобщенный график эффективности выявления RTF-эксплойтов каждым из антивирусов по трём рассмотренным угрозам (Рис. 5). Для осуществления подсчетов, хоть и грубо, мы ввели понятие коэффициентов, один из которых отображает количество задетектированных файлов в конкретный промежуток времени, а второй – временной интервал детектирования; при этом, если антивирус определяет угрозу на начальном этапе, то коэффициент равен 10, если на последнем, то 1. Таким образом, если антивирус Qihoo360 определил угрозу (рис. 1) на начальном этапе (0hr) для всех 5 файлов, то общий результат равен: 5*10=50. Если антивирусный продукт Microsoft определил угрозы в разных файлах на протяжении четырех разных отрезков времени (12hr, 2 days, 3 days, 8-15 days), то общий результат будет равен: 1*6+1*5+1*4+1*1=16. Цифра в столбце рейтинга отображает количество вредоносных файлов (общее количество которых – 24), выявленных антивирусом на протяжении первых 6 часов.

Рис. 5

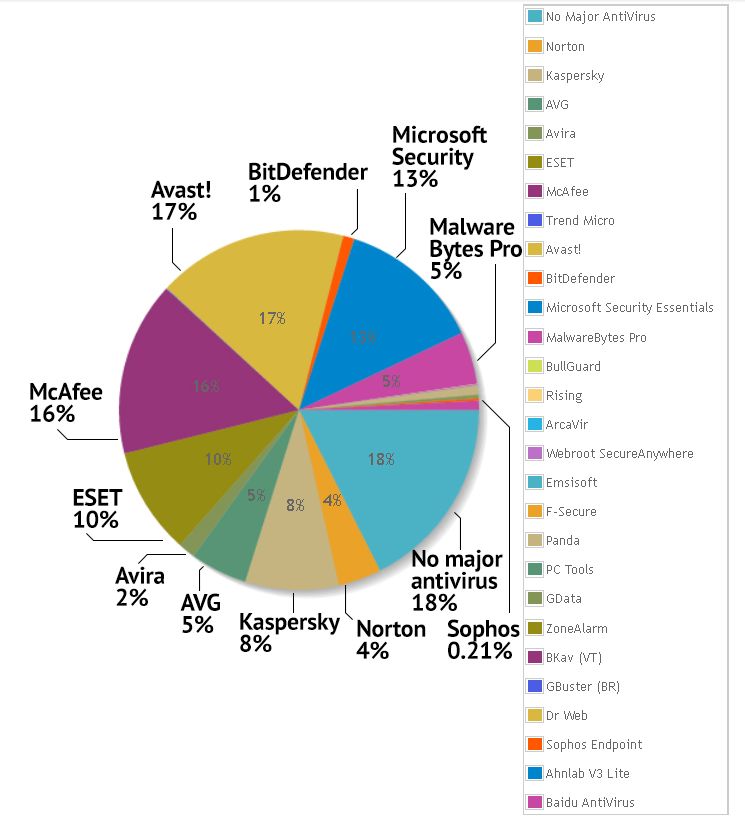

Посмотрев на ситуацию под иным углом, можем, также, определить насколько хорошо вредоносные программы справляются с определением антивирусного продукта, установленного на зараженном хосте (рис. 6). Эти данные позаимствованы из панели управления одной из исследованных нами бот-сетей (благо некоторые из них имеют удобную и понятную статистику). Так как трактовать эти результаты можно абсолютно по-разному – от «списывания» всего на популярность антивируса до наглядной демонстрации его неспособности выполнять защитные функции, от выводов мы воздержимся.

Рис. 6

Этим исследованием мы хотели показать, что информационная безопасность – это нечто комплексное, подразумевающее процессный и системный подход. Помимо навыков в простой установке антивируса и святой уверенности в защищенности, еще нужно уметь пользоваться программным обеспечением (грамотно его настраивать и регулярно обновлять), а также соблюдать правила безопасного использования Интернет-ресурсов, электронной почты и прочих удобностей современного «кибер» мира. Применение средств активного мониторинга и предотвращения угроз на порядок повышает способность любой организации если не противостоять, то вовремя идентифицировать проблему. Часть информации Вы можете найти в разделах "Технические решения" и "Для банков".

Просим не рассматривать результаты исследования (и воздержаться от возможных провокаций) как оценку общей эффективности антивирусных продуктов и/или рекламу любого из них. Мы провели анализ лишь трёх, актуальных в данное время угроз и отнюдь не претендуем на объективность. Более того, детектирование RTF/DOC/XLS и других файлов-документов является само по себе проблемным, так как антивирусная программа имеет определенные ограничения, связанные с недопустимостью нарушения конфиденциальности файлов пользователей.

Если Вы стали «счастливым обладателем» одного из таких файлов но не знаете, содержит он вредоносную нагрузку или нет, Вы можете обратиться к специалистам CyS Centrum за помощью, написав соответствующее письмо на электронный адрес [email protected]

Отдел исследования киберугроз CyS Centrum

Использованные материалы:

[1] http://www.dsszzi.gov.ua/dstszi/control/uk/publish/article?art_id=131520&cat_id=39181

[2] https://www.virustotal.com/

[3] http://www.welivesecurity.com/2015/09/08/carbanak-gang-is-back-and-packing-new-guns/