Предотвращена деятельность бот-сети Linux/Mumblehard, состоящей из тысяч заражённых серверов, рассылающих СПАМ. С деталями и результатами операции, проведенной совместно компанией ESET, Департаментом киберполиции Национальной полиции Украины и компанией CyS Centrum можно ознакомиться в статье.

На протяжении продолжительного времени, в соседстве с десятками иных киберугроз, на территории нашей страны тихонько сосуществовала управляющая инфраструктура, обеспечивающая координацию рассылки СПАМа посредством скомпрометированных серверов, зараженных вредоносной программой Linux/Mumblehard. Количество таких серверов варьировалось в разные промежутки времени и, по состоянию на март 2016 года, находясь в 63 странах мира, составляло около 4000, 33 из которых находились на территории Украины. В зону риска, как правило, попадали сервера с shared хостингом, один или несколько сайтов на котором (в большинстве своем с CMS Joomla), были скомпрометированными и содержали вредоносную программу.

Наличие такого «счастья» в виде бэкдора на сервере позволяло злоумышленникам удаленно выполнять команды на зараженных серверах, получать несанкционированный доступ к обрабатываемой на них информации и несанкционированно использовать их вычислительные ресурсы. Всё это дело, включая массовое распространение сообщений электросвязи, осуществленное без предварительного согласия адресатов (СПАМ, в терминологии Уголовного Кодекса Украины), приводило не только к систематичным, несанкционированным вмешательствам в работу серверов, утечкам информации, искажению процесса ее обработки и установленного порядка маршрутизации, но и наносило материальный и репутационный ущерб, так как IP-адреса зараженных серверов попадали в различные черные списки.

Так уж случилось, что сервер управления бот-сетью Mumblehard, хоть и управляемый ребятами-СПАМерами из РФ, находился в южных регионах нашей страны, что не могло оставить его без внимания со стороны, как правоохранительных органов, так и локальных исследовательских организаций. Так как огромная часть работы по выявлению и анализу бот-сети была проделана специалистами компании ESET, посовещавшись, было решено создать рабочую группу, в которую вошли специалисты упомянутой антивирусной компании, сотрудники Департамента киберполиции Национальной полиции Украины и представители компании CyS Centrum. На заключительных этапах, о чем позже, к работе подключились немецкие коллеги из CERT-Bund.

Растягивать повествование не будем, поэтому пройдемся кратко по основным моментам. Итак, после информирования 33 Интернет-провайдеров Украины о том, что их сервера скомпрометированы, несколько ребят, заботящихся о своих клиентах, согласились оказать содействие, и обратились в ДКП НПУ с соответствующими заявлениями. Процедура в нашей стране таки существует, поэтому действовали мы исключительно в правовом поле, то бишь, цивилизованным путем решили побороть эдакое проявление киберзла, разместившееся на просторах информационных систем нашей страны.

После получения соответствующих заявлений и регистрации производства, было осуществлено документирование вредоносной деятельности. Непростой вещью было зафиксировать факт несанкционированного удаленного управления зараженными серверами (так как эта активность длилась не более минуты один раз каждые 24-72 часа; именно в эти промежутки времени, бекдор скачивал бинарник с сервера управления и запускал его на выполнение). Кроме того, файлы вредоносных программ находились во временных директориях (в т.ч.), что не позволяло стандартным способом изготовить криминалистический образ жесткого диска сервера (так как после выключения сервера, все вредоносные программы попросту бы исчезли из /tmp). И, конечно же, задача состояла в параллелизации документирования – необходимо было связать:

- настройки, которые передавались с сервера управления на зараженные сервера;

- факт отработки вредоносной программы на зараженном сервере;

- факт рассылки СПАМа, на основании переданных зараженному серверу команд.

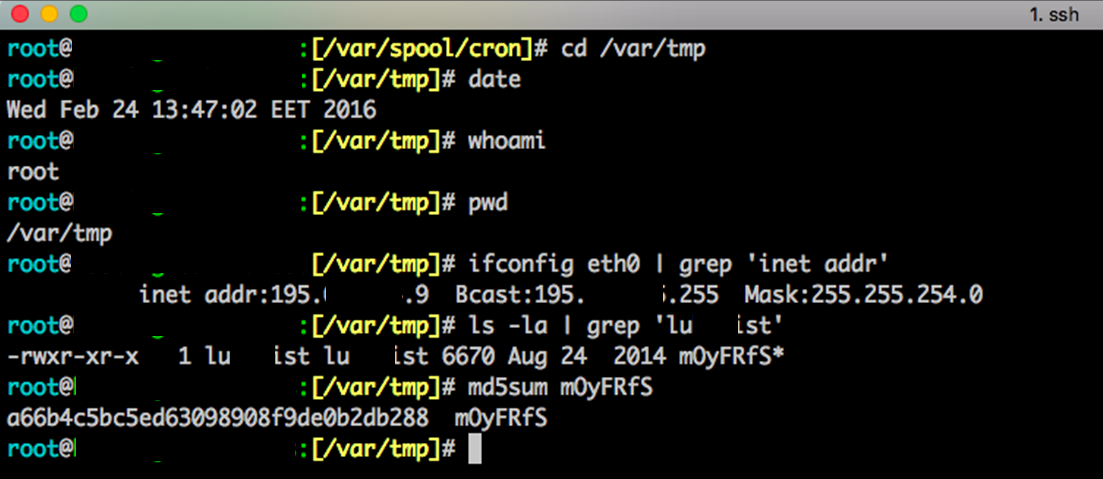

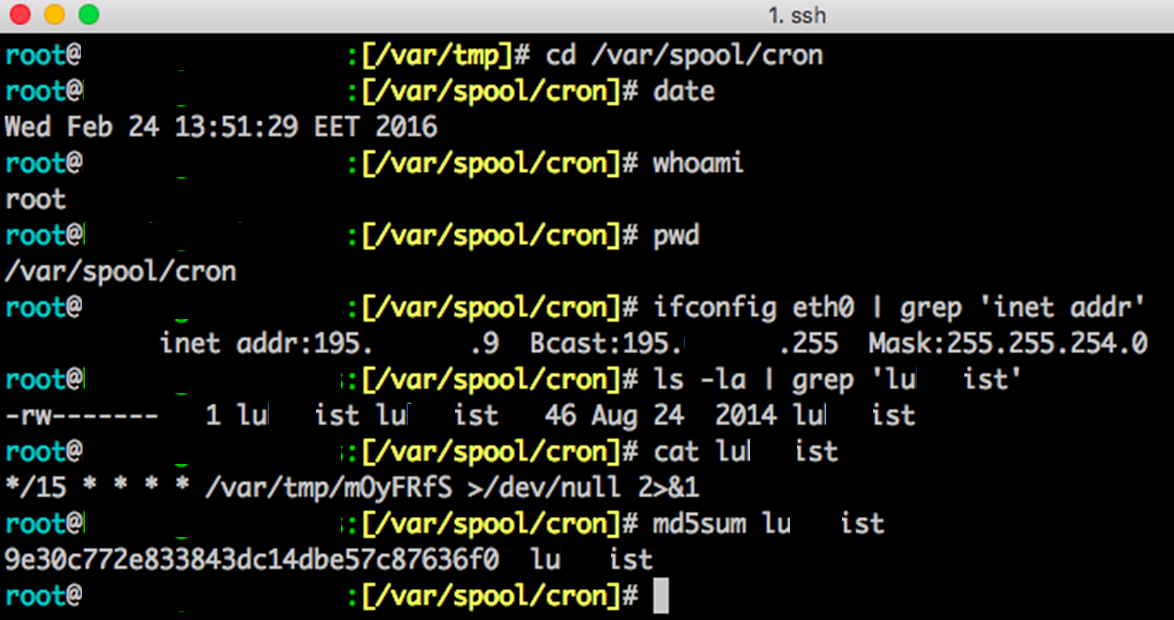

Первым делом был задокументирован факт присутствия вредоносной программы в системе (рис. 1), а также соответствующие настройки cron, который и активировал её каждые 15 минут (рис. 2). Данные об IP-адресах (195.***.***.9), а также об имени скомпрометированной учетной записи на shared хостинге (lu****ist) частично скрыты.

Рис. 1

Рис. 2

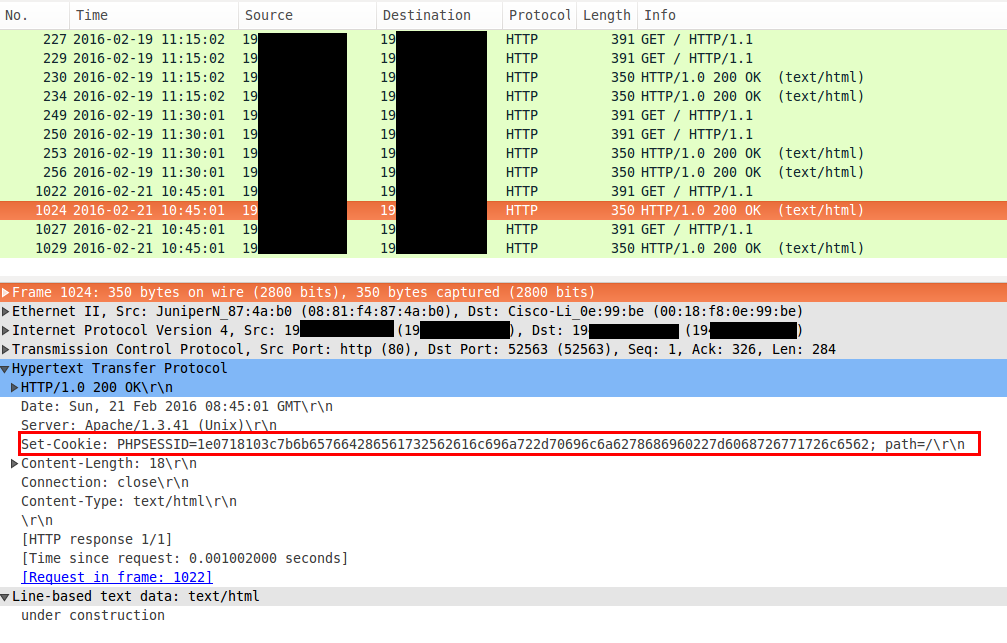

Далее необходимо было выждать момент скачивания ботом с сервера управления конфигурации; и этот момент таки настал (рис. 3).

Рис. 3

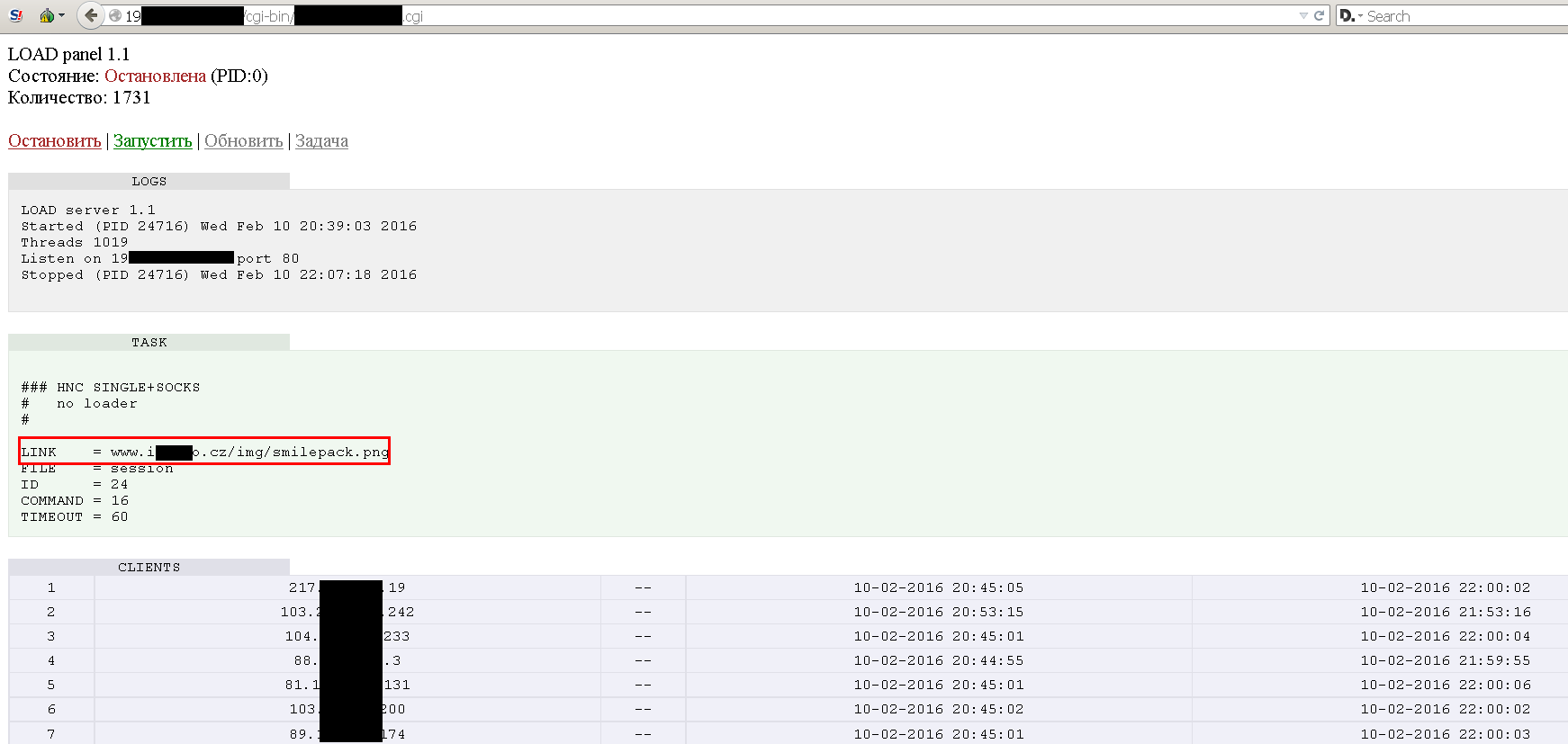

Как об этом написано в отчете ESET [1], управляющий информационный обмен заключается в передаче сервером управления боту зашифрованной строки (значения параметра PHPSESSID) в HTTP-заголовке Set-Cookie. Бот расшифровывает это значение и получает на выходе ссылку, по которой скачивает и запускает бинарник. В нашем случае расшифрованная строка имеет вид: www.i****o.cz/img/smilepack.png, что также указано в панели управления бот-сетью (рис. 4).

Рис. 4

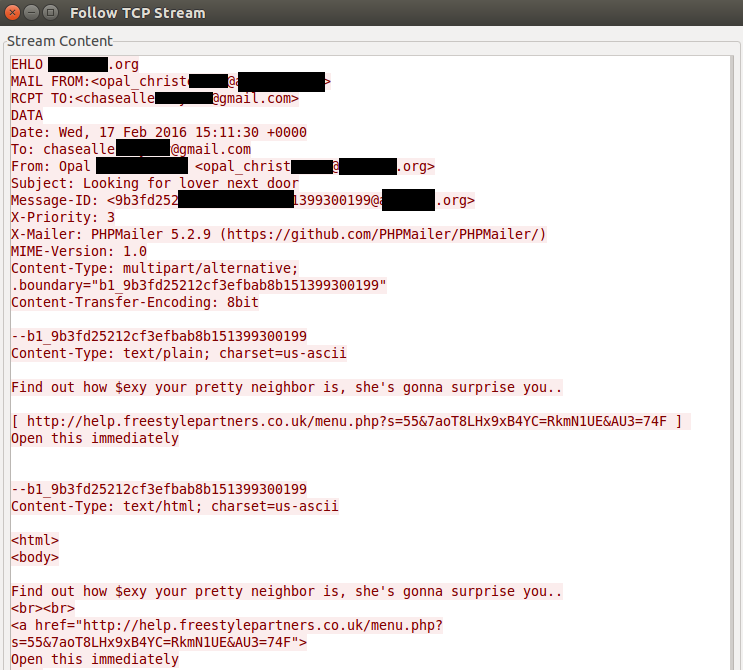

В последующем, с зараженного сервера генерируются массовые сообщения электросвязи, отправляемые не желающим этого адресатам. Один из таких примеров приведен на рис. 5.

Рис. 5

После завершения процессуальных действий, связанных с документированием, был проведен ряд иных следственных действий, результатом которых стало отключение сервера управления бот-сетью и ликвидация связанной с ними угрозой. Более того, с целью обезвреживания ботов была реализована процедура синкхолинга.

Таким образом, в дружном международном да еще и государственно-частном сотрудничестве, благодаря отзывчивости неравнодушных Интернет-провайдеров и самоотверженности всех участников удалось предотвратить преступную деятельность. В результате проведенной операции никто не пострадал: сервера из дата-центров не выносились, предоставление услуг прервано не было.

На текущем этапе, используя данные, получаемые с реализованного синкхола, при любезном содействии коллег из CERT-Bund осуществляется информирование команд реагирования на инциденты информационной безопасности (CSIRT/CERT) тех стран, где размещены зараженные сервера.

Соответствующую статью о проделанной работе также можно почитать в блоге компании ESET [3] и на сайте ДКП НПУ [4]. Индикаторы компрометации, касающиеся деятельности вредоносной программы Linux/Mumblehard, доступны тут.

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)

Использованные материалы:

[1] http://www.welivesecurity.com/wp-content/uploads/2...

[2] https://github.com/eset/malware-ioc/tree/master/mu...

[3] http://www.welivesecurity.com/2016/04/07/mumblehard-takedown-...

[4] https://www.cybercrime.gov.ua/16-novosti/...