Со времен атаки 27.06.2017 (Петя, который неПетя) «произошло» уже несколько десятков «новых» волн. По мере приближения очередного праздника – в каждом, даже самом невинном «кибер-событии» эксперты усматривают предпосылки для чего-то значительного, обязанного случиться в преддверии или во время грядущего Дня Независимости, а иностранные СМИ успевают перещеголять отечественные, переводя нерелевантную информацию на иностранные языки.

Организации не знают, что делать с этим риском (пока опустим вопрос – а существует ли он?) – кто-то, на период праздников, вводит новые системы оповещения и маркировки электронных сообщений, а кто-то – вообще рассматривает не просто вариант отключения «Интернета», а даже возможность приостановки функционирования некоторых «боевых» информационных систем, убеждая бизнес в необходимости последнего.

На лицо – панические настроения, планирование не совсем адекватных превентивных мер, причиной чему отсутствие у украинского бизнеса (да и вообще – владельцев и распорядителей информационных систем и компьютерных сетей) представления об актуальных угрозах и невозможность оценки связанных со сферой «кибер» рисков.

Казалось бы – последняя «громкая» атака произошла 27.06.2017, почти два месяца назад, а ее последствия продолжают сказываться, оказывая навязчивое психологическое давление и вынуждая суетиться всех. «Раньше такого не было» и эту особенность можно смело считать новой составляющей кибератаки по части информационно-психологического воздействия.

В принципе то, что происходит, как и всё, что не делается – к лучшему. Вместе с тем, чтобы не зайти слишком далеко, вводя очередные ограничения для «доступа в Интернет» на периоды, вероятность осуществления атак в которые, как считается, выше, чем обычно, следует взять на вооружение оценку рисков от киберугроз, обеспечив организацию потоком соответствующей информации (так называемая разведка киберугроз или «threat intelligence»). В данном случае изобретать велосипед не нужно – упомянутый процесс и его необходимость описан, как минимум, в таких документах:

ISO27005:2013 (п. 8.2);

NIST Special Publication 800-39 (п. 3.2);

ISO27001:2013 (п. 6.1.2);

НД ТЗИ (правда, в части единоразовой оценки рисков и составления модели нарушителя на этапе построения КСЗИ, выборе КСЗ и т.п.)

На сегодняшний день уже несколько как государственных, так и частных организаций, экспертов, а также СМИ (поспешивших придать информацию публичности) «проинформировали» общественность (целую страну, которая пребывает в состоянии высокой чувствительности) о ряде кибер-событий, произошедших за последнюю неделю, которые могут иметь отношение или даже являются подготовительным этапом (!) к масштабным кибер-вторжениям в ту часть планеты Земля, где расположена Украина, приуроченным ко Дню Независимости. Вполне закономерно, что психологическое давление усилилось и потребители информации, не имея возможность оценить ее релевантность (например, путем сравнения), начали еще сильнее закручивать гайки в подведомственных им компьютерных хозяйствах. К сожалению, всё не совсем так. И, более того, это уже доказывает, что для адекватной оценки рисков нужен качественный (!) поток «разведданных» о кибер-угрозах, так как бесконтекстные очерки делают сложную ситуацию еще запутанней.

Давайте разбираться. Сразу оговоримся – данная статья не претендует на полноценное описание угрозы – нет, это лишь часть информации, которая придается публичности, чтобы пребывающим на чеку было проще понимать откуда следует ожидать удара, а откуда – нет.

Итого, по состоянию на конец дня 22.08.2017 в фейсбучно-новостном пространстве накопилось аж две «угрозы-предвестницы» глобального взлома.

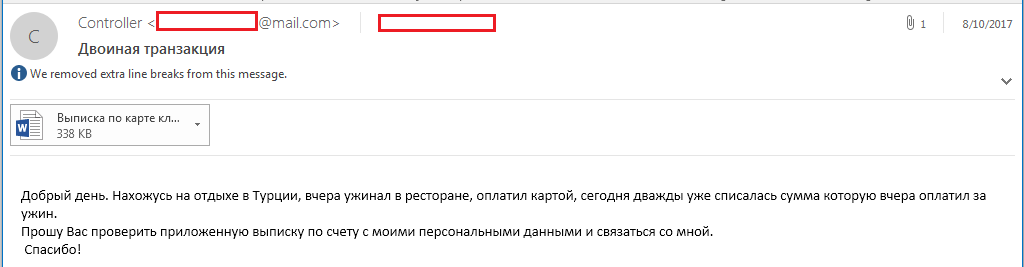

Угроза № 1 10.08.2017

Рис. 1

Украинский регулятор оповестил подведомственные организации о вредоносной рассылке, уязвимости CVE-2015-2545, предоставил индикаторы. СМИ поспешили приурочить событие к возможному взлому в День Независимости.

Что на самом деле? На самом деле 10.08.2017 осуществлена 4-я по счету (и уже давно не последняя) массовая рассылка электронных писем, содержащих вредоносное вложение в виде DOCX-документа (эксплойт для MS Office связанный с уязвимостью при обработке файлов EPS; идентификатор CVE-2017-0262). В случае, если продукты MS Office не обновлялись с 09.05.2017, существует вероятность сработки эксплойта и заражения атакованного объекта вредоносной программой-загрузчиком, который мы исследуем как «TrueBot». Вероятность эта велика, так как на момент рассылки вредоносный файл корректно не детектировался ни одним из представленных на VirusTotal антивирусов.

Рассылка нацелена исключительно на банковские организации России, Украины и Казахстана. Впервые упомянутая вредоносная программа-загрузчик была применена 19 апреля 2017 года, вектор направленности атаки не менялся (на тот момент использовался эксплойт для уязвимости CVE-2017-0199).

Эта угроза не имеет отношения к приписываемым Дню Независимости возможным кибер-событиям и относится к разряду «financially motivated cybercrime» с прицелом на банки (то бишь, атакующие планируют получить финансовую выгоду, взломав банк).

Так как сотрудники регулятора предоставили исчерпывающие сетевые индикаторы компрометации, дублировать информацию не будем.

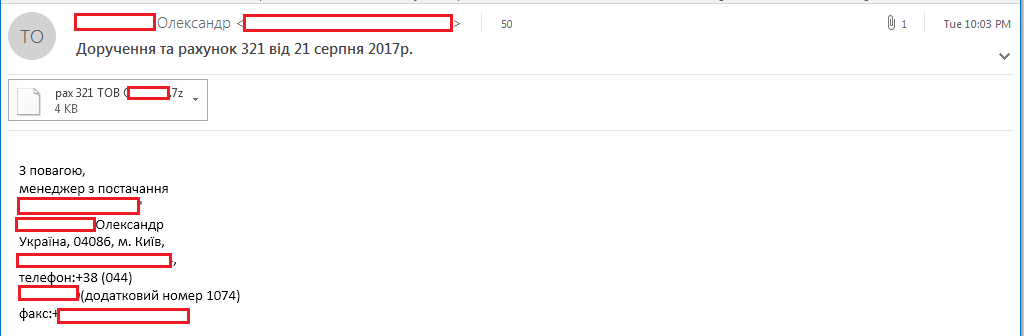

Угроза № 2 22.08.2017

Рис. 2

Некоторые эксперты на своих страницах в Фейсбукe, а также некоторые коммерческие организации, сообщили о новых массовых рассылках и усмотрели в описываемой активности подготовку плацдарма к кибер-вторжению.

Что на самом деле? На самом деле, 22.08.2017 уже в N-сотый раз группа злоумышленников, специализирующаяся на хищениях денежных средств в системах «клиент-банк», осуществила массовую рассылку электронных писем (якобы, от имени легитимных компаний), содержащих вложение-архив, в котором находилось несколько документов-приманок и вредоносный JS-загрузчик. Указанный загрузчик обеспечит скачивание и запуск вредоносной программы SmokeLoader, который, в свою очередь, обеспечит загрузку на атакуемый объект вредоносной программы ZeuS VM/KINS. Посредством этой программы и ряда других дополнительно загружаемых инструментов, злоумышленники изучат работу бухгалтера, скомпрометируют аутентификационные данные, ключевую информацию и осуществят хищение денежных средств со счета предприятия, переведя их несанкционированным платежом на счет подставного предприятия. Затем, в обусловленное время определенные люди придут в одно из отделений банка страны и заберут украденную сумму, заранее подготовленную и переведенную в наличность. На просторах того же Фейсбука пострадавшие от этой угрозы люди в деталях описывали ситуацию.

Данная угроза исследуется нами с 2013 года. Она актуальна для всех украинских предприятий, на компьютерах бухгалтеров которых, помимо Windows XP, Minecraft и 1С, установлен «клиент-банк» (до 2014 года в качестве объектов атаки были клиенты банков России, Казахстана). Используемая злоумышленниками тактика не меняется уже несколько месяцев (в т.ч., в части взлома легитимного веб-ресурса для распространения с него вредоносной программы). Последняя фаза активности этой группы началась после летних отпусков 10.08.2017.

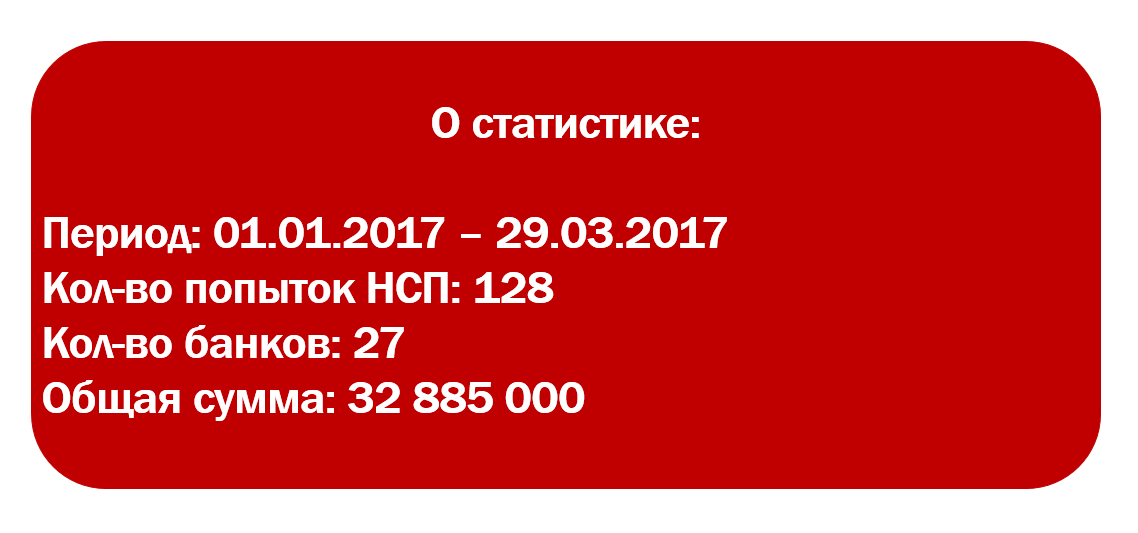

Ниже на рис. 3-4 краткая информация о суммах попыток (!) несанкционированных платежей (НСП), осуществленных этой группой в первом квартале 2017 года (данная информация освещалась нами на заседании ФБРиК, проводимого ЕМА).

Рис. 3

Рис. 4

Как и прежде, данная угроза не имеет никакого отношения к приписываемым Дню Независимости возможным кибер-событиям и также относится к разряду «financially motivated cybercrime» с прицелом на клиентов украинских банков.

Релевантная информация об индикаторах этой атаки находится на странице CERT-UA.

Отвечая на главный вопрос «быть или не быть» кибератаке, отметим, что на данный момент предпосылки, свидетельствующие о подготовке кибер-вторжения, нам не известны. Мы склонны считать, что праздники, по крайней мере, для сферы «кибер», пройдут спокойно (не без «новых» «волн» «атак», конечно же). По крайней мере, ожидать "удара" со стороны двух описанных выше угроз не следует.

Рекомендуем обратить внимание на необходимость обеспечения организации/бизнеса надежным потоком (а лучше – несколькими) информации о киберугрозах. Еще раз отметим, что в данной статье описаны только те угрозы, которые ошибочно ассоциируют с Днем Независимости.

Отдел реагирования на инциденты CyS Centrum (CyS-CERT)